インストール

WhaTapモニタリングサービスを使用するには、会員登録後にプロジェクトを作成し、対象サーバーにエージェントをインストールする必要があります。会員登録に関する詳細については、次の文書を参照してください。

権限

インストールするには、プロジェクトの修正権限が必要です。

インストールの手順は、次の動画ガイドを参照にしてください。

事前確認

AWS Logを収集するには、追加のリソースが必要です。ユーザーのAWS環境で出力されるログ情報を受信した後、WhaTap収集サーバーに送信するため、WhaTapはAWS Lambda Functionを使用してWhaTap Forwarderを提供します。AWS Cloud Formationを使用してWhaTap ForwarderをユーザーのAWS環境で実行します。

WhaTap Forwarderは、AWS Lambda FunctionのLifecycleに依存します。 制御要素を使用すると、同時実行の制約を克服できます。 ユーザー環境で生成されるログ量に応じて、次の制御要素を調整します。

ReservedConcurrency: 同時実行数です。Timeout:Lambda Functionにログ流入がない場合の保持時間です。Memory:Lambda Functionに割り当てられるメモリです。ConnectionTimeout:WhaTap収集サーバーにログを送信する時のタイムアウトです。

AWS LogがサポートするAWS Resource Log

プロジェクト作成

エージェントをインストールする前にプロジェクトを作成してください。

-

WhaTapモニタリングサービスに移動し、ログインします。

-

プロジェクトを作成するには、左のサイドメニューからプロジェクト全体 > + Projectボタンを選択します。

-

商品選択 画面でプロジェクトにインストールする製品を選択してください。

-

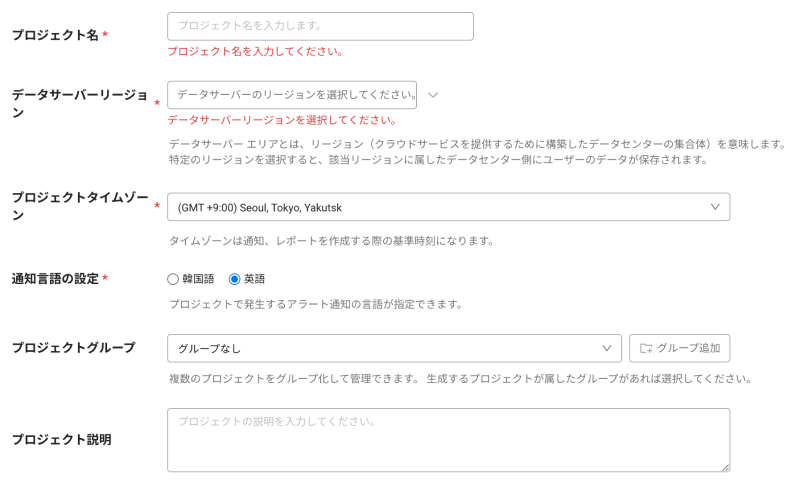

プロジェクト名、データサーバーリージョン、プロジェクトタイムゾーン項目を順番に設定します。

-

通知言語の設定で、警告通知メッセージの言語を選択します。

-

すべての設定を完了した後は プロジェクトを作成する ボタンを選択します。

-

データサーバーリージョンは、リージョン(クラウドサービスを提供するためにインストールしたデータセンターのグループ)を意味します。特定のリージョンを選択すると、そのリージョンに所属するデータセンターにユーザーのデータが保存されます。

-

プロジェクトタイムゾーンは通知とレポートを生成する基準時間です。

-

複数のプロジェクトをグループで管理する場合は、 プロジェクトグループからグループを選択するか、グループを追加してください。 グループの詳細については、次の文書を参照してください。

-

組織を選択してプロジェクトを追加する場合は、組織下位のグループを必須に設定する必要があります。

プロジェクトアクセスキーの確認

プロジェクトアクセスキーは、WhaTapサービスを有効にするための固有IDです。

インストール手順セクションでプロジェクトアクセスキーの発行ボタンをクリックします。プロジェクトアクセスキーが自動的に発行されると、次の手順に進みます。

プロジェクトを作成すると、自動的にエージェントインストールページに移動します。エージェントインストールページが表示されない場合は、左側のメニューから全プロジェクトを選択し、新しく作成したプロジェクトを選択します。

プロジェクトアクセスキー

すでにプロジェクトアクセスキーが発行された場合、ボタンの代わりに発行されたキーが表示されます。

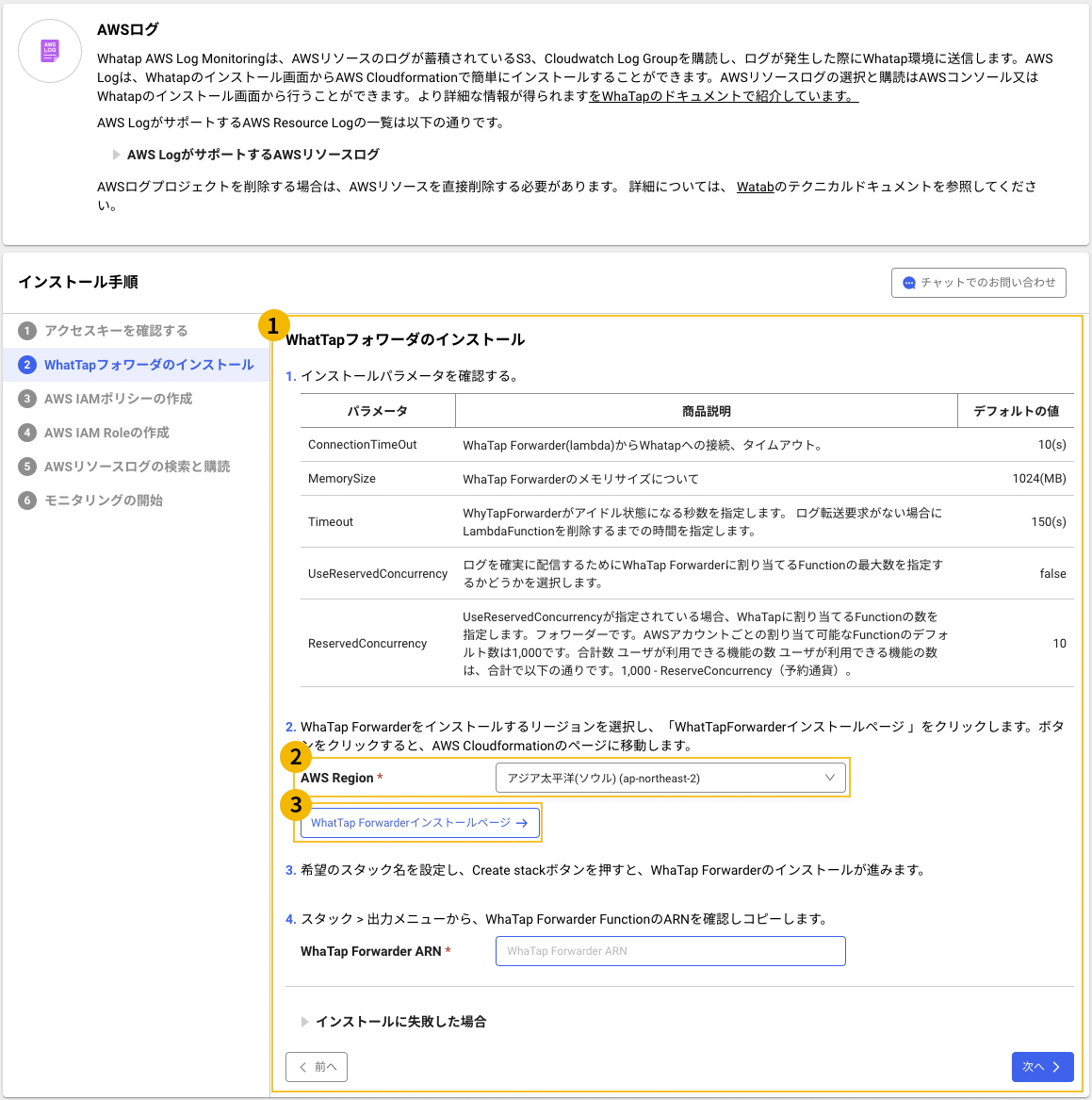

WhaTap Forwarderインストール

ログ送信用のWhaTap ForwarderをAWS Lambda Functionとしてインストールします。 AWS Cloud Formationでインストールを行います。 WhaTapエージェントのインストール > インストール手順セクションのWhaTap Forwarderインストールタブを参照してください。 次のインストール入力情報が必要です。

-

AWS Region

WhaTap ForwarderをインストールするAWS Regionを選択してください。収集対象リソースと同じRegionである必要があります。

-

CloudFormation Stack Name

WhaTap Forwarderのインストール及び削除に使用されるCloudFormation Stack名前を指定します。

-

ConnectionTimeOut Second

既定値

10WhaTap ForwarderがWhaTap収集サーバーに接続するときのタイムアウト時間(秒)を指定します。

-

MemorySize Int

既定値

1024WhaTap Forwarderのメモリ割り当てサイズ(MB)を指定します。

-

Timeout Second

既定値

150WhaTap Forwarderの休止期間(秒)を指定します。ログの送信リクエストがない場合に、Lambda Functionが削除されるまでの時間を指定します。

-

UseReservedConcurrency Boolean

既定値

falseログを安定して送信するために、WhaTap Forwarderに割り当てる最大Functionの数の指定可否を設定します。

-

ReservedConcurrency Second

既定値

10UseReservedConcurrencyの値がtrueである場合、WhaTap Forwarderに割り当てるFunctionの数を指定します。AWSアカウントごとにデフォルトで割り当てられるFunctionの数は1,000です。ユーザーが使用できるFunctionの総数はアカウントあたりの総割り当てFunction数(1,000)でReservedConcurrencyの設定の値を引いたものに制限されます。 -

cloudfrontPrefix String

既定値

cloudfrontCloudFrontからS3へLogを送信する際に設定するプレフィックスを意味します。

CloudFormation Stackインストール

-

インストール手順セクションの

WhaTap Forwarderインストールタブで

AWS Regionを選択してください。

-

WhaTap Forwarderインストールページ ボタンを選択し、CloudFormation実行ページに移動してください。

-

CloudFormation実行ページでインストールオプションを指定してください。 デフォルトのパラメータは入力されています。

-

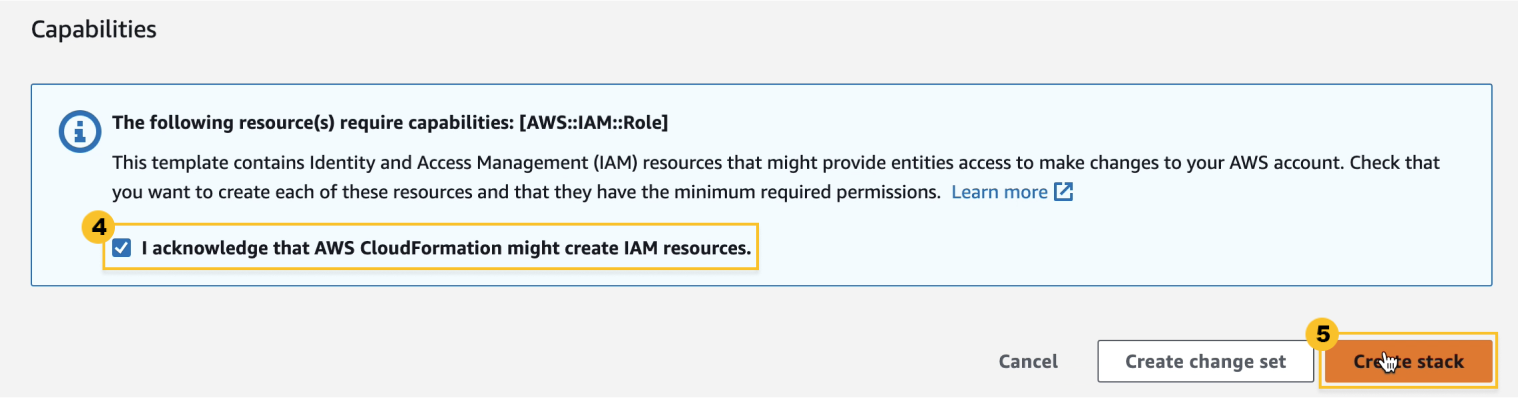

下段から

承認をチェックした後、

Create stackボタンを選択してください。 インストールには約2分かかります。

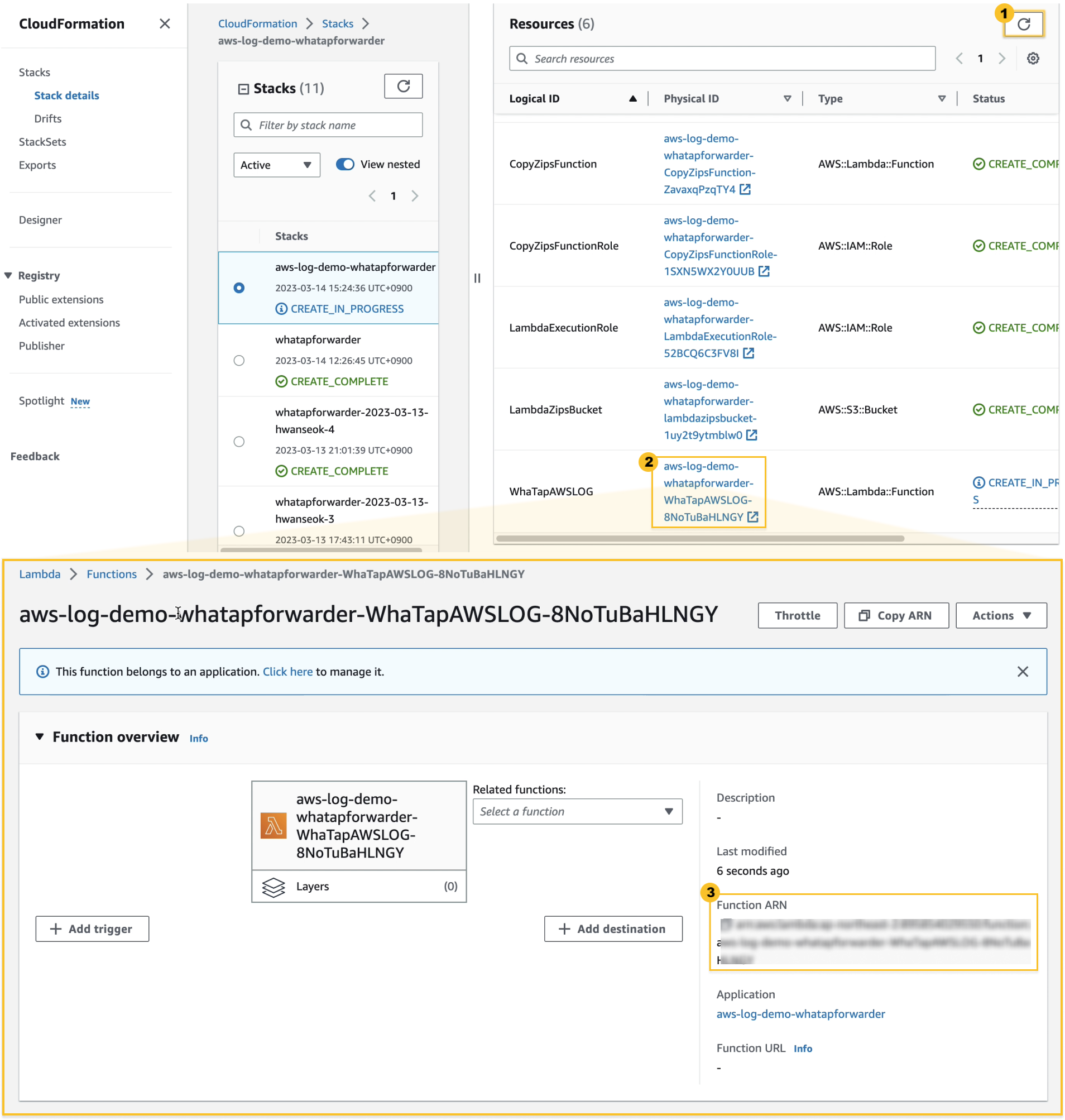

WhaTap ForwarderのARN取得

-

上段右側の

更新ボタンをクリックしてスタック作成の進行状況を確認してください。

ノートスタックをインストールする最後のステップであるWhaTapAWSLogの作成が進行中の場合、WhaTapForwarderのARNを取得することができます。

-

Logical IDがWhaTapAWSLOGとして指定されたリソースの

Pyhsical IDを選択し、WhaTap Forwarderの詳細画面に移動してください。

-

詳細画面の右側にあるDescription領域で

Function ARN(WhaTap Forwarder ARN)を確認することができます。

-

次のステップのためにコピーします。

インストール失敗時のチェックリスト

権限設定

次のようなエラーメッセージが発生した場合、権限付与の有無を確認してください。

User {user name} is not authorized to perform

-

必要権限

- CloudFormationインストールに関するポリシー

- AWS Logコードをインポートするためのポリシー

- AWS Logを作成し、必要な権限を付与するためのポリシー

- AWS LogにPolicyを作成するためのポリシー

AWS Log Required roles{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:GetRole",

"iam:GetRolePolicy",

"iam:CreateRole",

"iam:PutRolePolicy",

"iam:PassRole",

"iam:AttachRolePolicy",

"cloudformation:ListStacks",

"cloudformation:DescribeStackResource",

"cloudformation:GetTemplateSummary",

"cloudformation:DescribeStacks",

"cloudformation:DescribeStackEvents",

"cloudformation:CreateStack",

"cloudformation:GetTemplate",

"cloudformation:ValidateTemplate",

"lambda:CreateFunction",

"lambda:InvokeFunction",

"lambda:GetFunction",

"lambda:AddPermission",

"s3:CreateBucket",

"s3:GetObject"

],

"Resource": "*"

}

]

}

スタック名

次のエラーメッセージが表示された場合は、Cloud Formationスタック名を変更してください。

Stack {stack name} already exists

AWS IAMポリシーとロール作成

WhaTap ForwarderがユーザーのAWS環境リソースログを受信するには、IAMポリシーとIAMロールが必要です。WhaTap Forwarderを設定するためのIAMポリシーとIAMロールを作成したことがない場合は、新規作成してください。

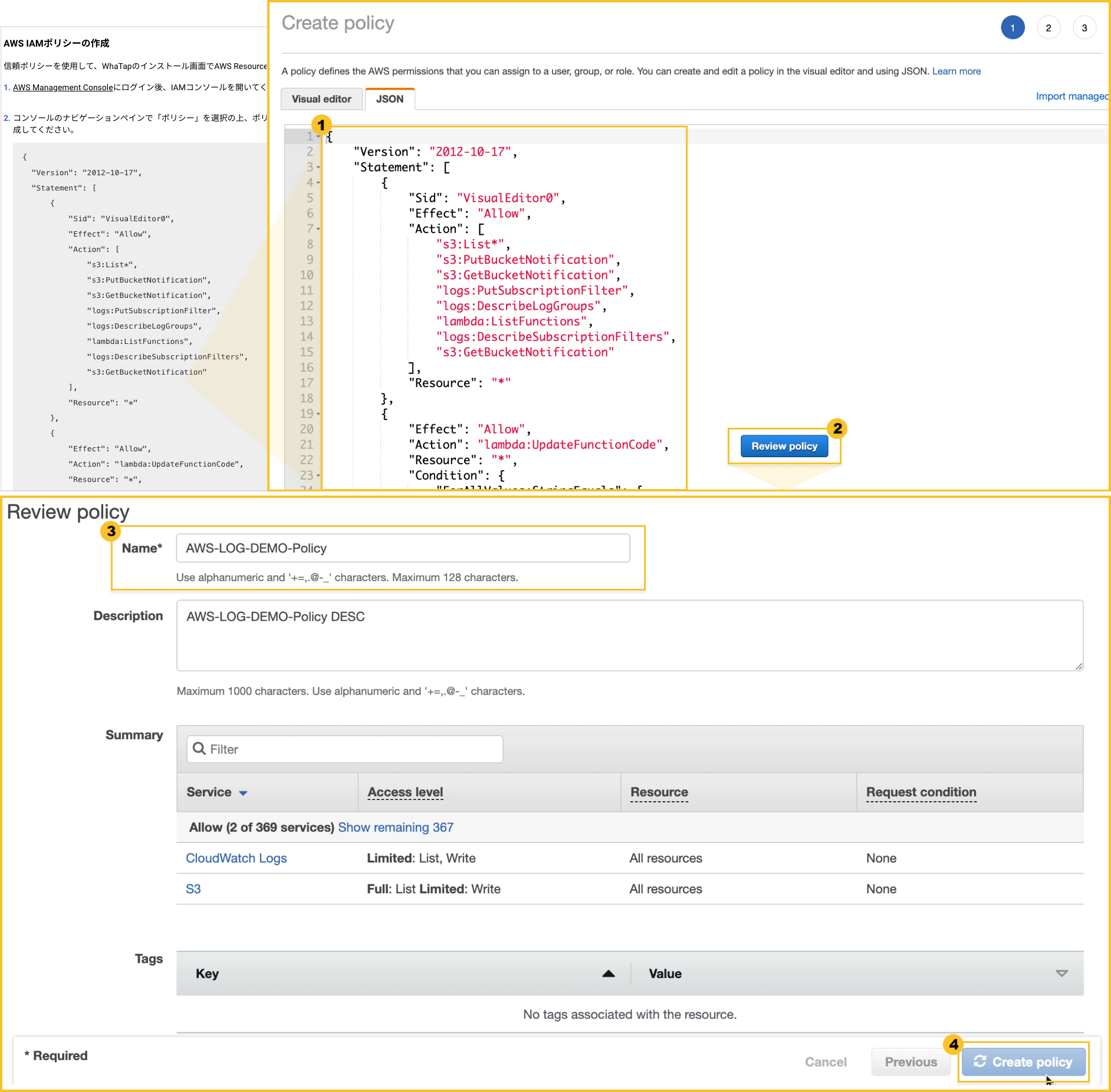

IAMポリシーの作成

アクセス対象のリソースに対する許可または拒否を指定します。WhaTapエージェントインストール > インストール案内セクションのAWS IAMポリシー作成タブを参照して進めてください。欠落したポリシーがある場合、設定は正常に行われません。

-

AWS Management Consoleにログインしてから、IAMコンソールを開きてください。

-

IAMコンソールでPolicyタブを選択してください。

-

Create Policyボタンを選択し、次のポリシーをコピーしてから、

JSONタブに貼り付けてください。

IAM policy{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"s3:List*",

"s3:PutBucketNotification",

"s3:GetBucketNotification",

"logs:PutSubscriptionFilter",

"logs:DescribeLogGroups",

"lambda:ListFunctions",

"logs:DescribeSubscriptionFilters",

"s3:GetBucketNotification"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": "lambda:UpdateFunctionCode",

"Resource": "*",

"Condition": {

"ForAllValues:StringEquals": {

"aws:TagKeys": "WhaTapForwarder"

}

}

},

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::whatapforwarder",

"arn:aws:s3:::whatapforwarder/whatap.zip"

]

}

]

} -

下段の

Review Policyボタンをクリックしてください。

-

ポリシー名を指定してください。

-

下段の

Create Policyボタンを選択してください。

IAMポリシー内の権限

IAMポリシーは、次の権限を割り当てます。

- S3保存リストの照会権限

- S3バケットにオブジェクトをマウントする時に通知を取得するアクセス権限

- CloudWatch Logサブスクリプションフィルターのアクセス権限

- CloudWatch Logグループの参照権限

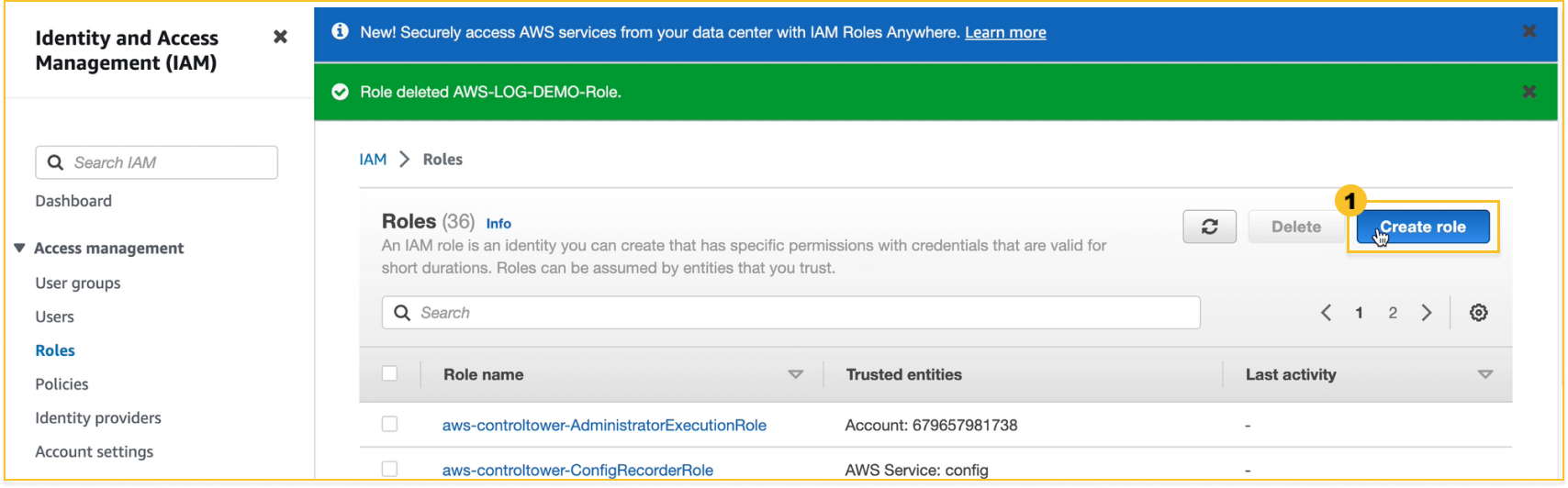

IAMロールの作成

作成したリソースのアクセス権限をどのAWSアカウントに許可するかを指定し、直前に作成したIAMポリシーをマッピングします。 WhaTapエージェントインストール > インストールガイドセクションのAWS IAMロールの作成タブを参照してください。

-

AWS Management Consoleにログインしてから、IAMコンソールを開きてください。

-

コンソールの検索ボックスからRolesを選択し、number 1Create roleボタンを選択します。

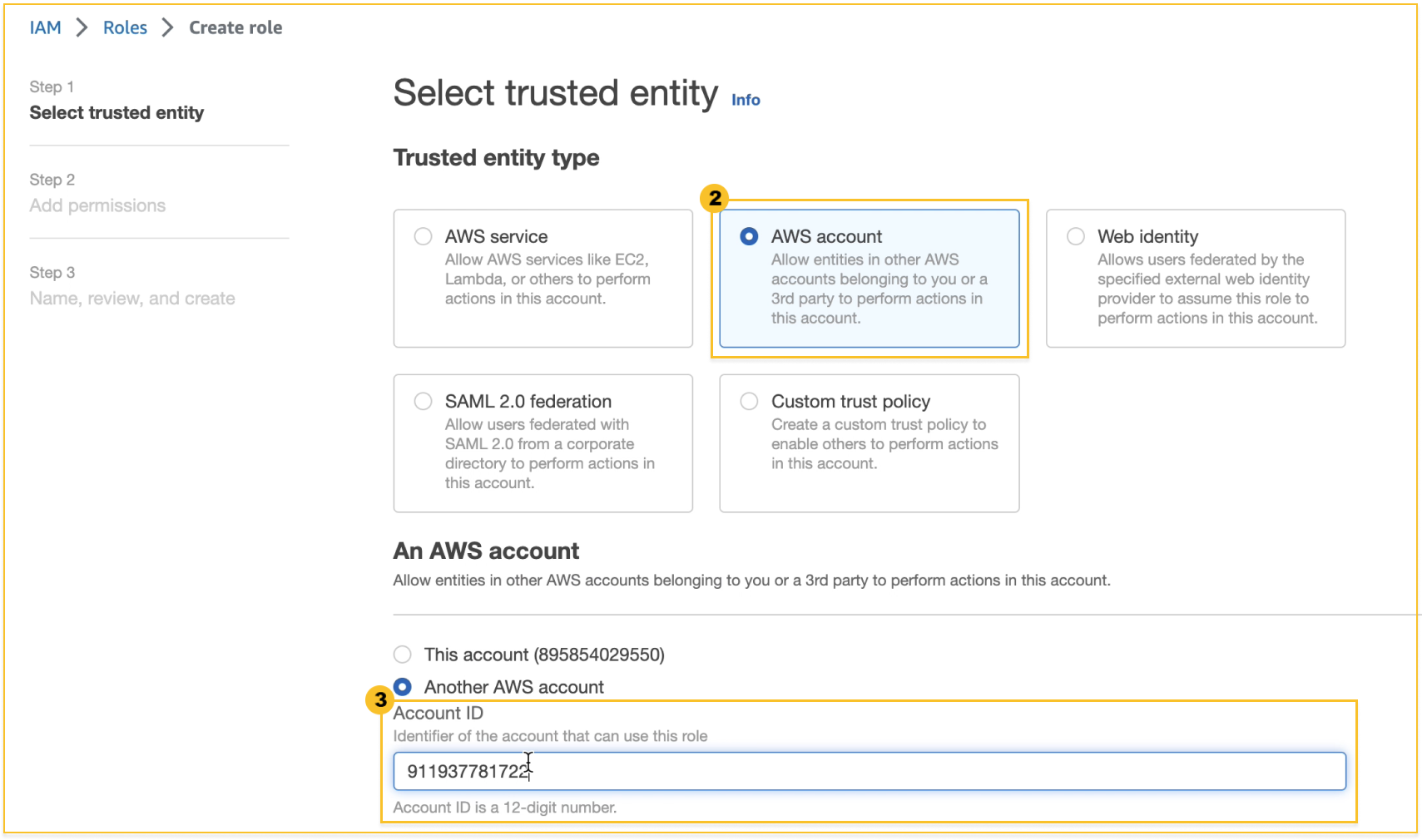

-

Select type of trusted entityから

AWS accountを選択し、

Account IDにWhaTapアカウント(911937781722)を入力してください。

-

下段のNextボタンを選択してください。

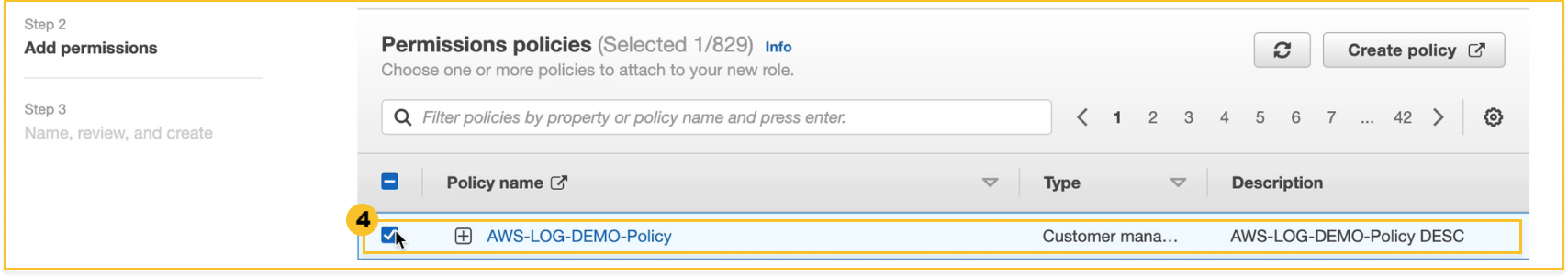

-

既存のステップから作成した

IAMポリシーを選択してください。

-

下段のNextボタンを選択してください。

-

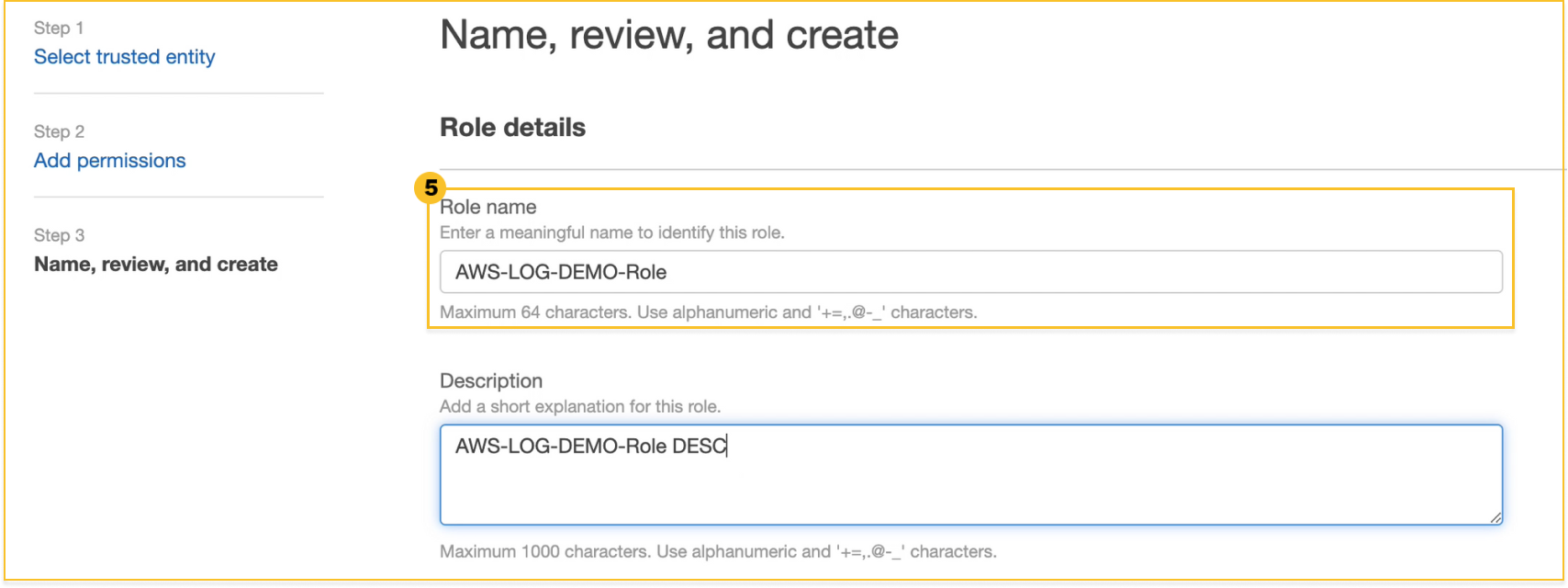

IAMロールの

名前を入力してください。

-

Create Roleボタンを選択してください。

-

情報タブで作成された

IAM Role ARNが確認できます。

-

次のステップのため、IAM Role ARNをコピーしてください。

AWS Logのサブスクリプション

CloudWatch LogとS3にマウントされたArchive Logを購読することができます。

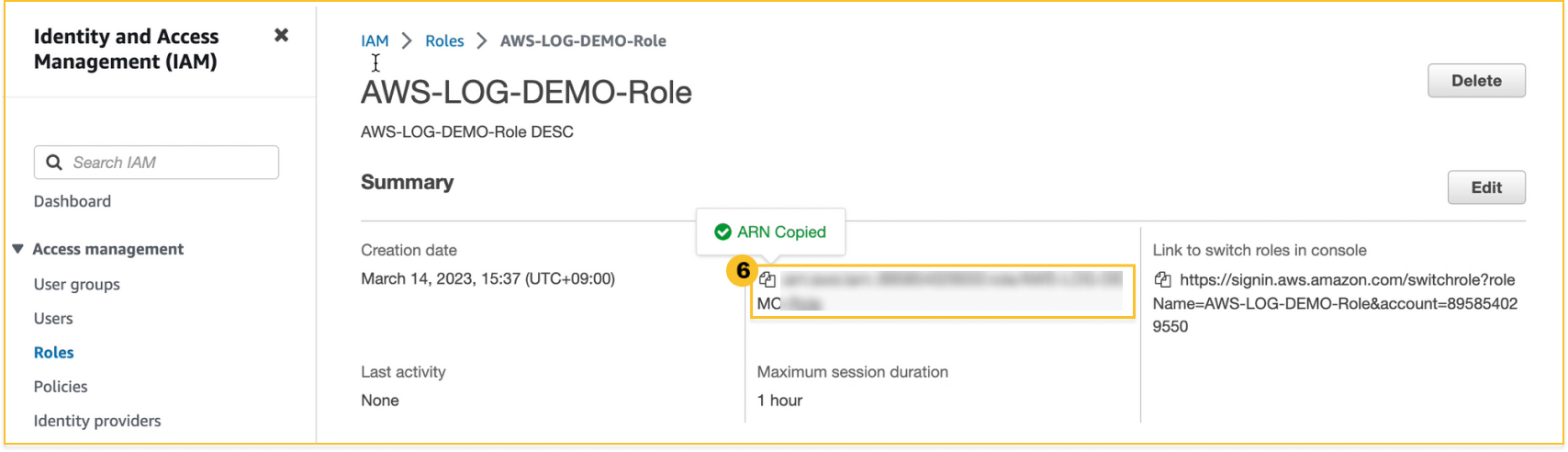

AWS CloudWatch Logの参照およびサブスクリプション

WhaTapエージェント設定>インストール手順セクションのAWS Resource Log表示およびサブスクリプションタブで上部のAWS CloudWatch Log Groupを選択してください。

-

AWS Logがインストールされ

AWS Regionを選択してください。

-

既存のステップから入手したWhaTap Forwarder ARNをコピーして

AWS IAM Role ARNに貼り付けてください。

-

参照ボタンを選択して、サブスククリプション可能なAWSリソースを表示します。

-

表示されたリソースの中で

サブスクリプションする対象を選択してください。

-

登録ボタンをクリックしてください。

検索およびサブスクリプションに失敗した場合

- IAM Role Policyに不足しているポリシーがないことを確認してください。

- IAM Role作成過程で信頼ポリシーを正しく設定したことを確認してください。

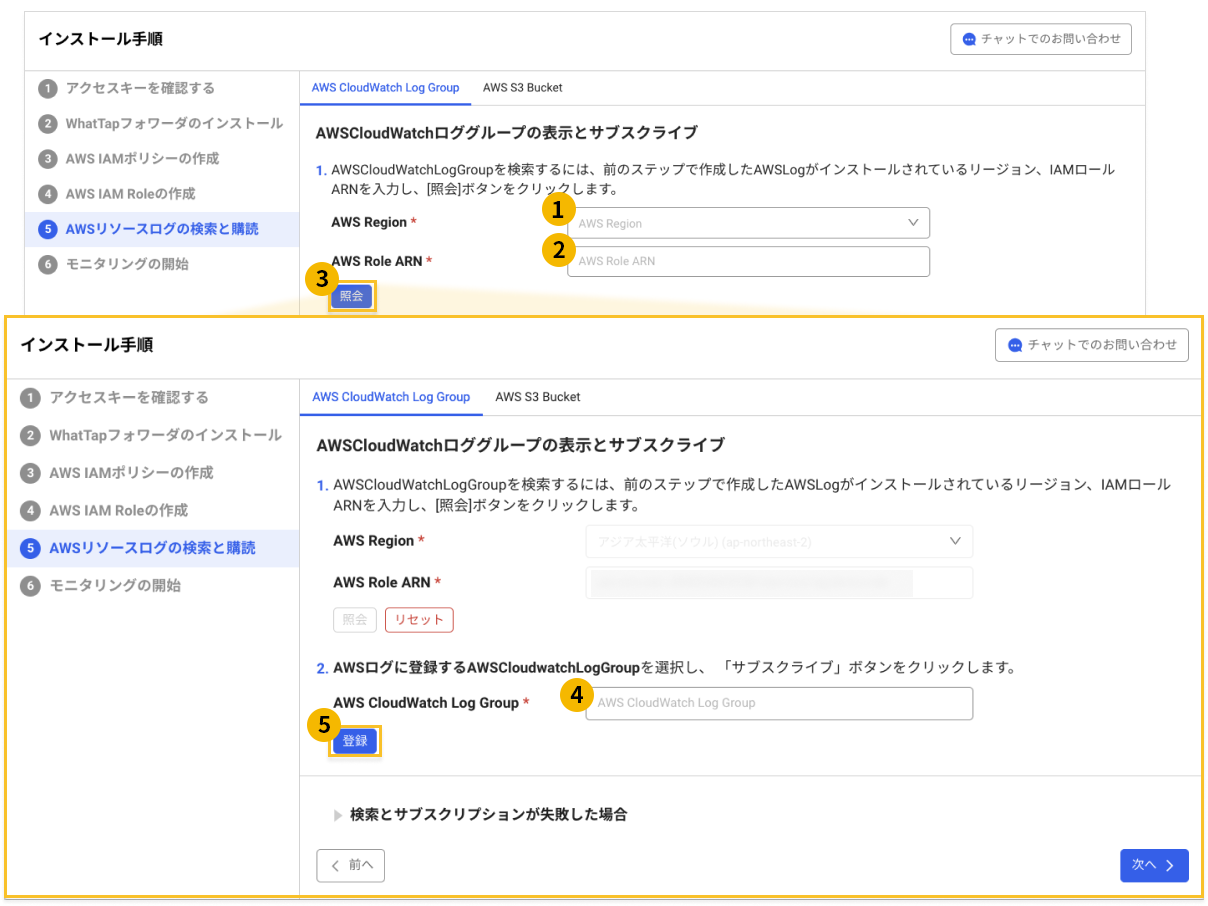

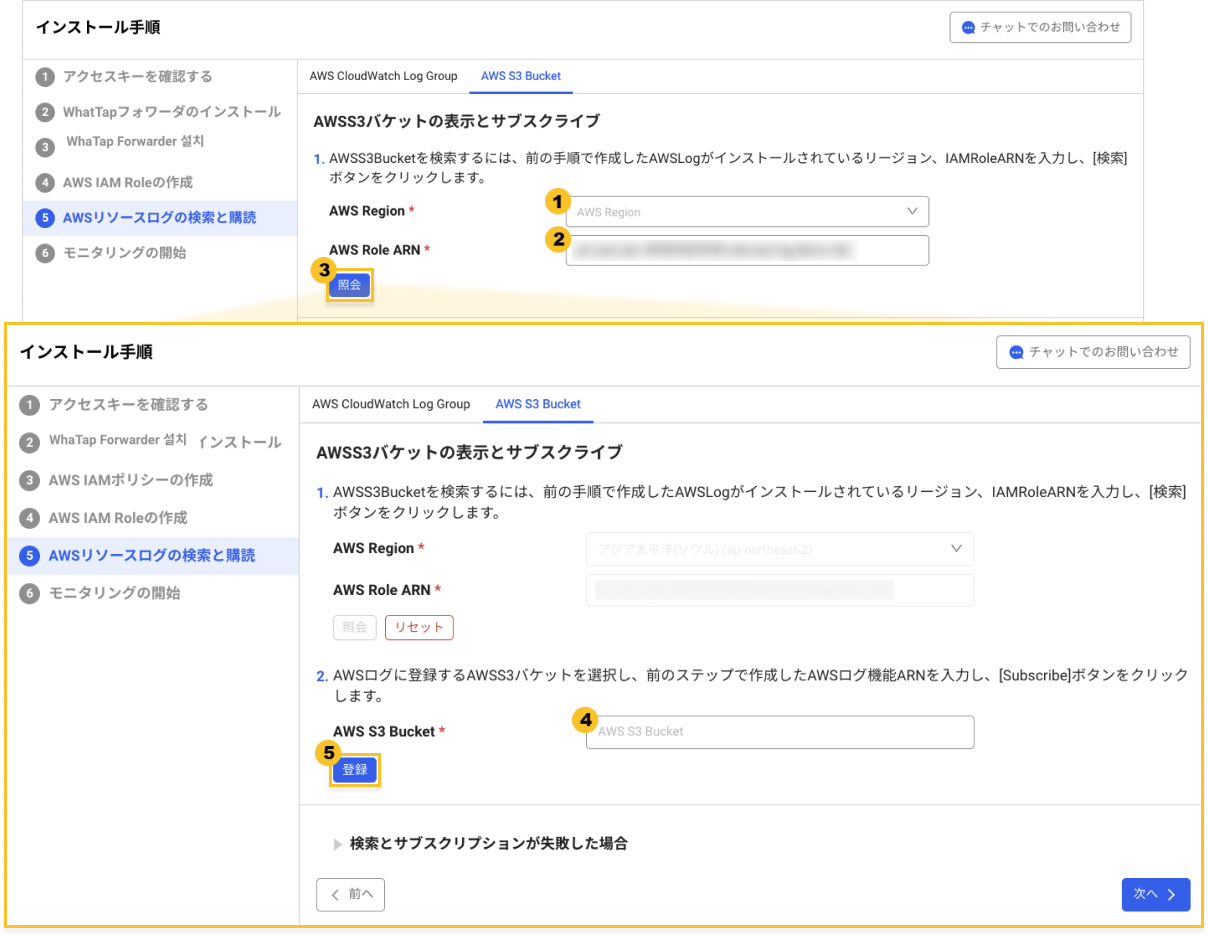

AWS S3 Bucketのサブスクリプション

WhaTapエージェント設定>インストール手順セクションのAWS Resource Log検索およびサブスクリプションタブで上部のAWS S3 Bucketを選択してください。

-

AWS Logがインストールされ

AWS Regionを選択してください。

-

既存のステップから取得したWhaTap Forwarder ARNをコピーし

AWS IAM Role ARNに貼り付けてください。

-

参照ボタンを選択して、サブスククリプション可能なAWSリソースを表示します。

-

表示されたリソースの中で

サブスクリプションする対象を選択してください。

-

登録ボタンをクリックしてください。

モニタリングの開始

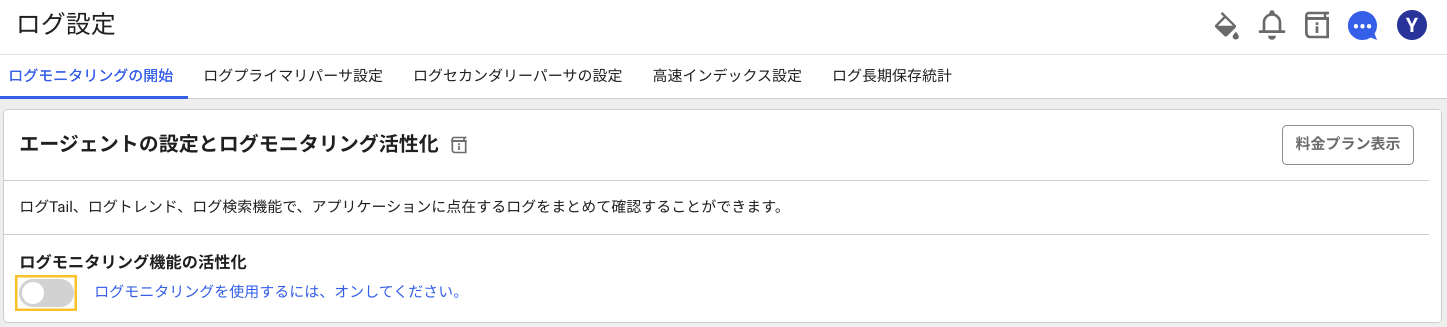

インストールを完了した後、管理 > ログ設定メニューに移動します。ログモニタリングの開始セクションでログモニタリングサービスの活性化を選択し、AWS Logモニタリングを開始します。

トグルボタンをオンにすると、ログモニタリンがアクティブになります。

トグル ボタンをオフにするとログモニタリンが無効になります。ログは保存されなくなります。

モニタリングを有効にすると、ダッシュボード>ライブテールメニューからログの出力を確認することができます。

プロジェクトの修正権限がある場合に限り、ログモニタリングをアクティブにすることができます。権限の詳細については、次の文書を参照してください。