WhaTap Forwarder에 VPC 설정하기

본 문서는 VPC 환경에서 WhaTap Forwarder를 사용하기 위한 추가 설정을 안내합니다. 먼저 WhaTap Forwarder를 설치하세요. 자세한 내용은 다음 문서를 참조하세요.

WhaTap Forwarder는 AWS Cloudwatch LogGroup과 S3에 쌓인 AWS Log를 수집합니다. 설치는 AWS Lambda Function으로 진행합니다. AWS Lambda는 기본적으로 VPC(Virtual Private Cloud)에서 시작되지 않습니다. 하지만 다음과 같은 추가 설정을 통해 WhaTap Forwarder를 VPC 환경에서 시작할 수 있습니다.

Lambda 실행 권한 수정

-

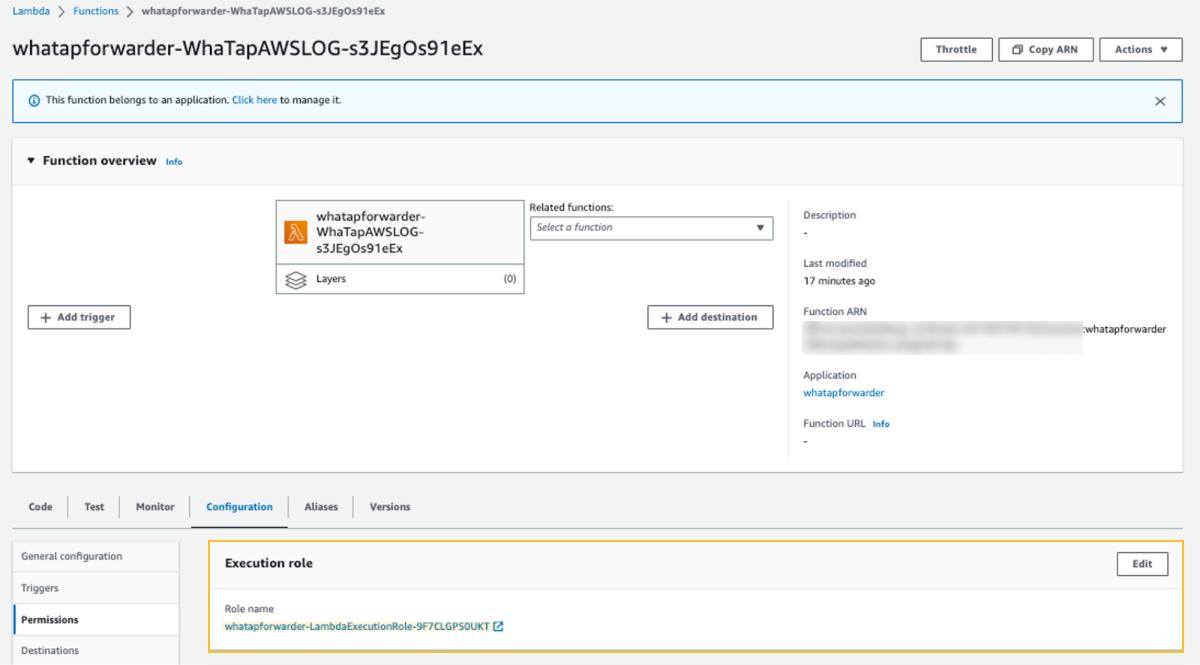

AWS Lambda Function 콘솔에서 WhaTap Forwarder를 선택하세요.

-

Configuration 탭의 Permissions 메뉴에서 Execution role을 확인 후 선택해 AWS IAM 콘솔로 이동하세요.

-

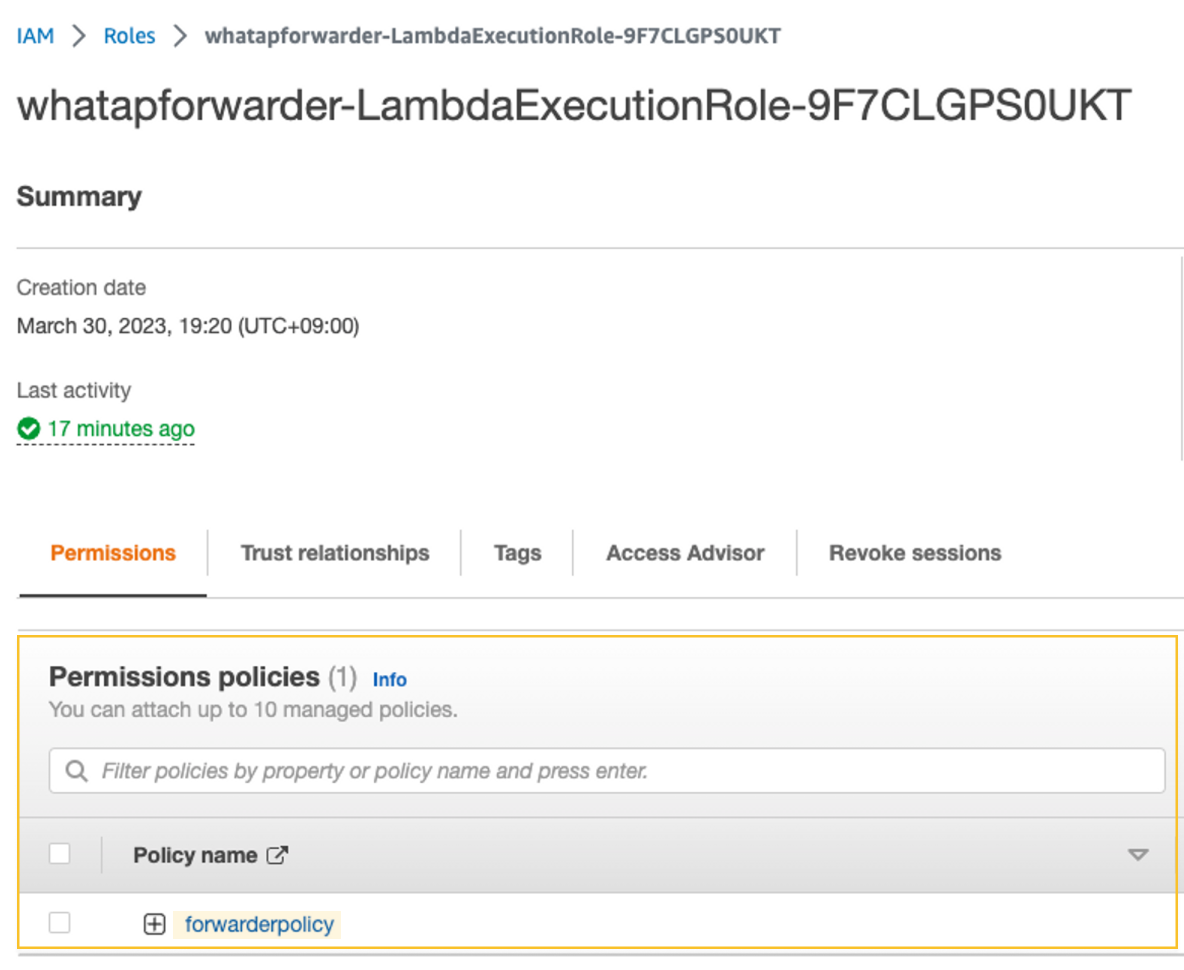

IAM 콘솔 Permissions 탭의 Permissions policies 메뉴로 이동하세요.

-

정책 목록에서 forwarderpolicy를 선택해 정책 편집 화면으로 이동하세요.

-

JSON 탭을 선택 후 다음 정책을 복사해 붙여넣기 하세요. 해당 정책은 ENI를 생성, 정의, 삭제합니다.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents"

],

"Resource": "arn:aws:logs:{AWS REGION}:{AWS ACCOUNT ID}:log-group:/aws/lambda/*",

"Effect": "Allow"

},

"Action": [

"s3:Get*",

"s3:List*",

"s3-object-lambda:Get*",

"s3-object-lambda:List*"

],

"Resource": "*",

"Effect": "Allow"

},

{

"Action": [

"ec2:CreateNetworkInterface",

"ec2:DescribeNetworkInterfaces",

"ec2:DeleteNetworkInterface"

],

"Resource": "*",

"Effect": "Allow"

}

]

}

VPC 설정

-

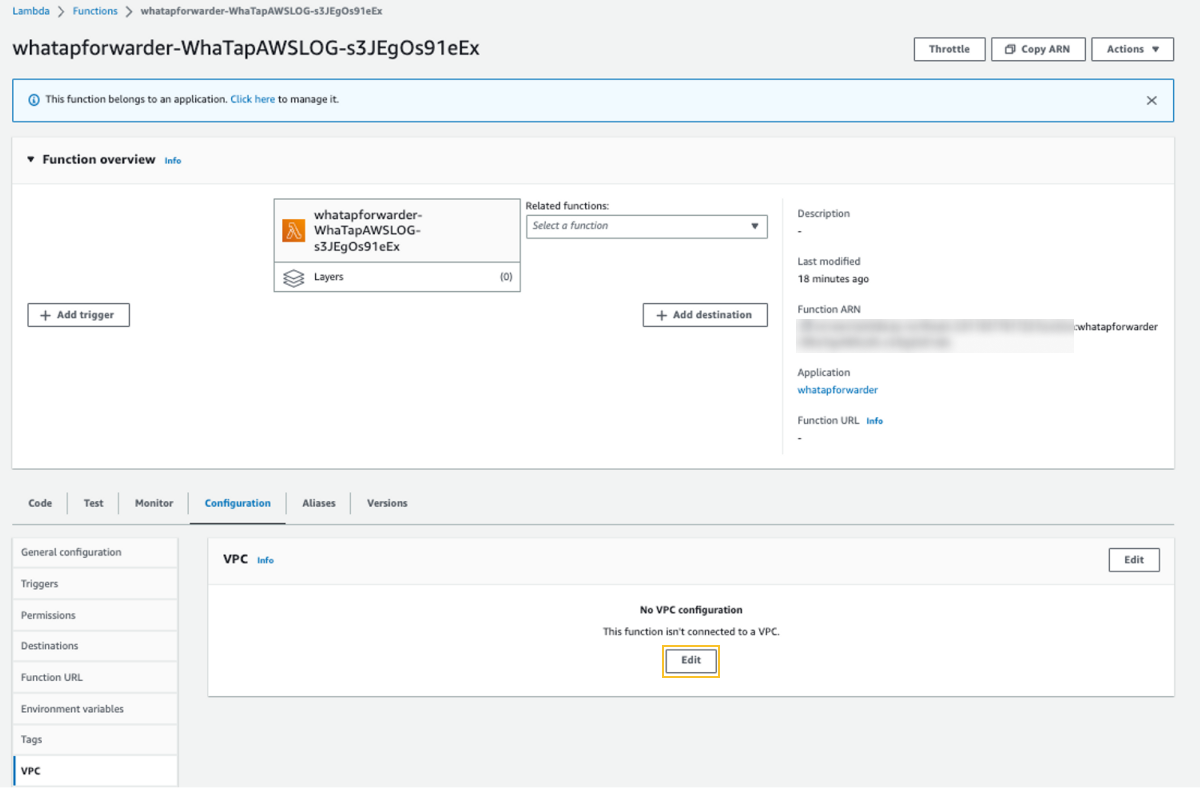

AWS Lambda Function 콘솔에서 WhaTap Forwarder를 선택하세요.

-

Configuration 탭의 VPC 메뉴에서 Edit 버튼을 선택해 VPC 편집 화면으로 이동하세요.

-

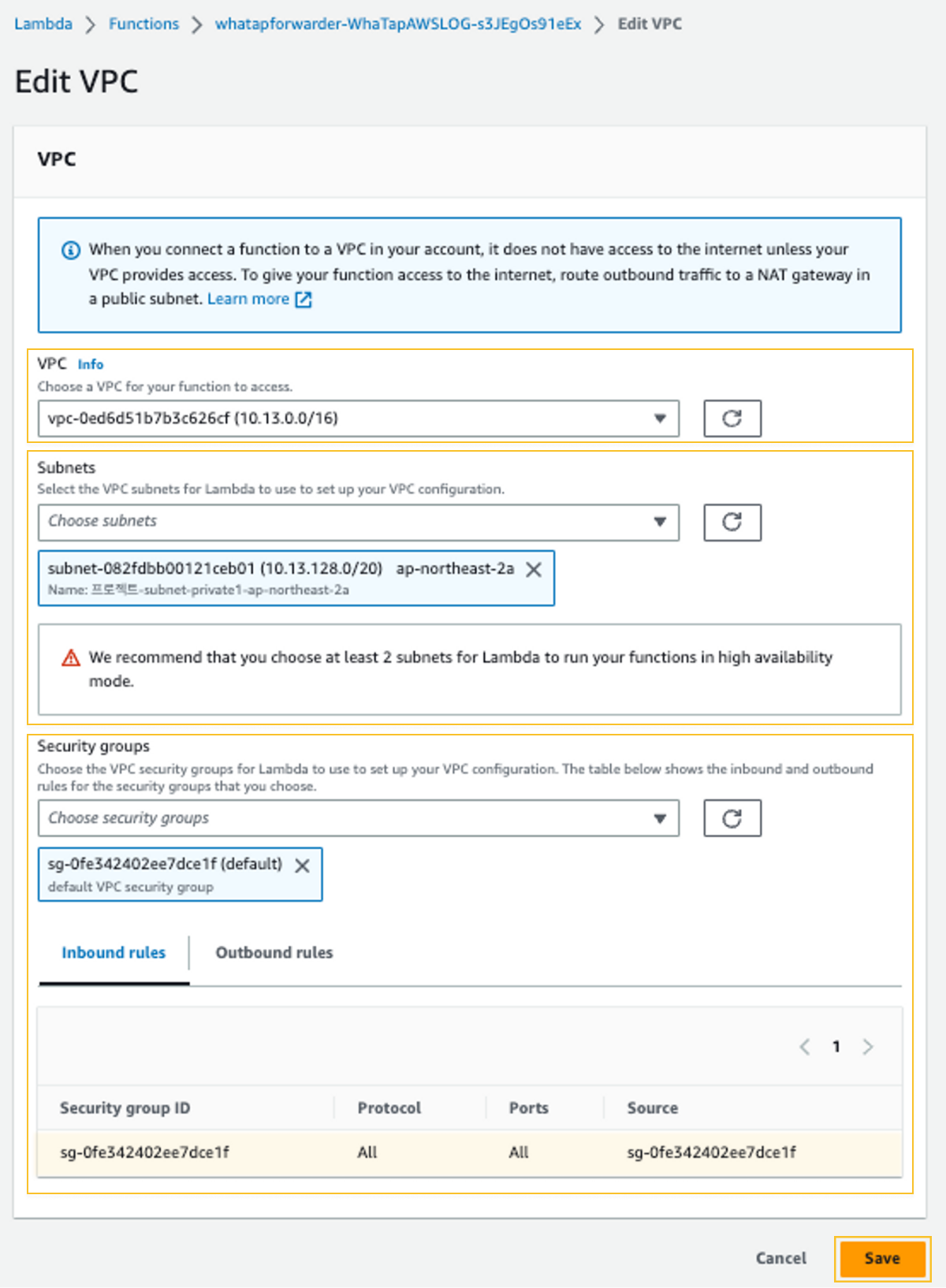

다음을 참조해 VPC와 Subnets 및 Security groups 지정 후 Save 버튼을 선택해 저장하세요.

노트

노트Subnets

-

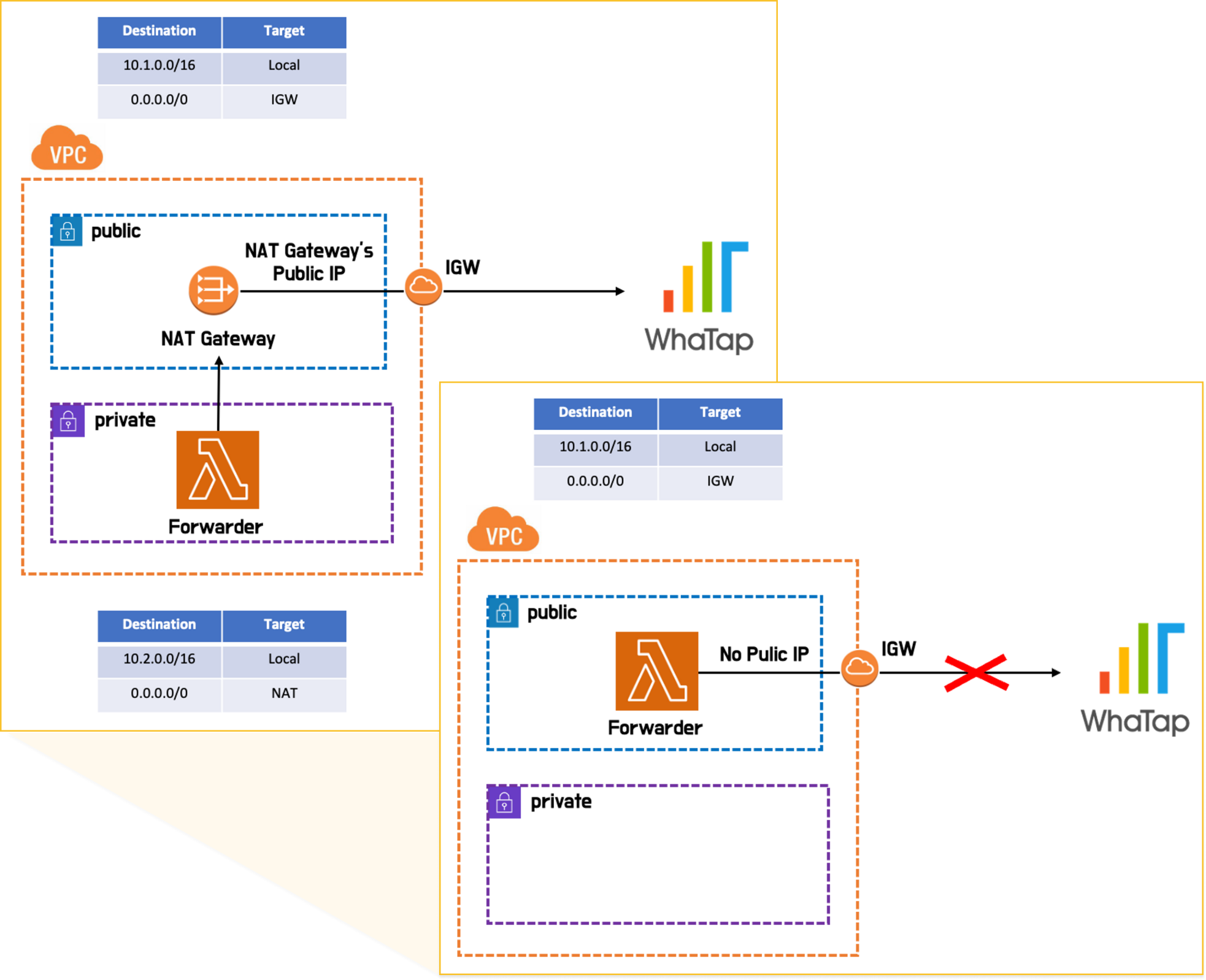

NAT Gateway의 Public IP로 IGW를 통해 인터넷에 접속하세요.

-

IGW를 통해 인터넷에 접속하기 위해서는 Public IP가 필요합니다. Lambda의 ENI는 Public IP를 할당할 수 없습니다.

-

Private Subnet 즉 인터넷 Gateway로 요청이 바로 가지 않고 NAT Gateway로 아웃바운드 트래픽이 라우팅되는 서브넷을 골라야합니다.

-

Private Subnet 및 Public Subnet의 WhaTap Forwarder

노트

노트Security groups

- 아웃바운드가 열려있는 보안 그룹이 필요합니다.

-