설치하기

와탭 모니터링 서비스를 사용하기 위해서는 회원 가입 후 프로젝트를 생성하고 대상 서버에 에이전트를 설치해야 합니다. 회원 가입에 관한 자세한 내용은 다음 문서를 참조하세요.

권한

설치를 위해서 프로젝트 수정 권한이 필요합니다.

설치 과정은 다음 동영상 가이드를 참조하세요.

사전 확인

AWS Log를 수집하려면 부가적인 자원이 필요합니다. 사용자의 AWS 환경에서 출력되는 로그 정보를 입수 후 와탭 수집 서버로 전송할 수 있도록 와탭은 AWS Lambda Function을 통해 WhaTap Forwarder를 제공합니다. AWS CloudFormation을 활용해 WhaTap Forwarder를 사용자의 AWS 환경에 구동합니다.

WhaTap Forwarder는 AWS Lambda Function의 Lifecycle에 의존적입니다. 제어 요소를 통해 동시성 제약을 극복할 수 있습니다. 사용자 환경에서 발생하는 로그량에 따라 다음과 같은 제어 요소를 조정합니다.

ReservedConcurrency: 동시 실행 개수입니다.Timeout: Lambda Function으로 로그 유입이 없을 경우의 유지 시간입니다.Memory: Lambda Function에 할당될 메모리입니다.ConnectionTimeout: 와탭 수집 서버로 로그 전송 시 타임아웃입니다.

AWS Log가 지원하는 AWS Resource Log

프로젝트 생성하기

에이전트를 설치하기 전에 먼저 프로젝트를 생성하세요.

-

와탭 모니터링 서비스로 이동한 다음 로그인하세요.

-

프로젝트를 생성하려면 화면 왼쪽 사이드 메뉴에서 전체 프로젝트 > + 프로젝트 버튼을 선택하세요.

-

상품 선택 화면에서 프로젝트에 설치할 상품을 선택하세요.

-

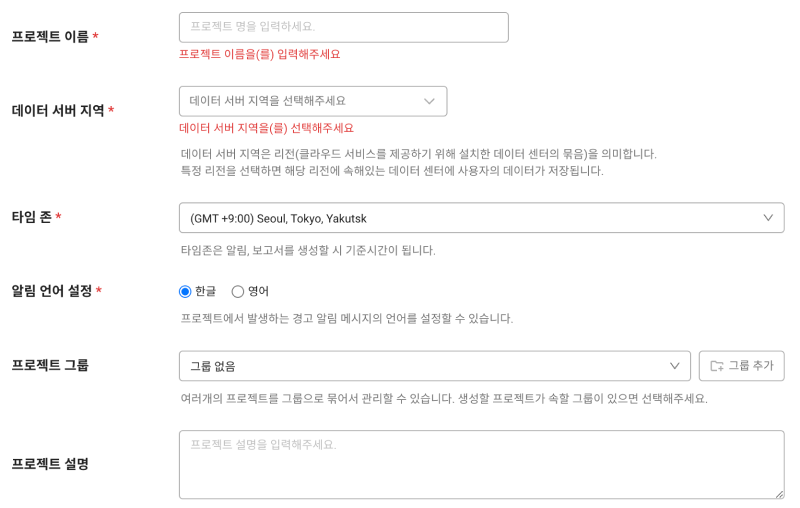

프로젝트 이름, 데이터 서버 지역, 타임 존 항목을 차례로 설정하세요.

-

알림 언어 설정에서 경고 알림 메시지의 언어를 선택하세요.

-

모든 설정을 완료한 다음에는 프로젝트 생성하기 버튼을 선택하세요.

-

데이터 서버 지역은 리전(클라우드 서비스를 제공하기 위해 설치한 데이터 센터의 묶음)을 의미합니다. 특정 리전을 선택하면 해당 리전에 속한 데이터 센터에 사용자의 데이터를 저장합니다.

-

타임 존은 알림, 보고서를 생성하는 기준 시간입니다.

-

여러 개의 프로젝트를 그룹으로 묶어 관리하려면 프로젝트 그룹에서 그룹을 선택하거나 그룹을 추가하세요. 그룹에 대한 자세한 설명은 다음 문서를 참조하세요.

-

조직을 선택한 상태에서 프로젝트를 추가할 경우 조직 하위 그룹을 필수로 설정해야 합니다.

프로젝트 액세스 키 확인

프로젝트 액세스 키는 와탭 서비스 활성화를 위한 고유 ID입니다.

설치 안내 섹션에서 프로젝트 액세스 키 발급받기 버튼을 선택하세요. 프로젝트 액세스 키를 자동으로 발급 받은 후 다음 단계를 진행합니다.

프로젝트를 생성한 다음에는 자동으로 에이전트 설치 페이지로 이동합니다. 에이전트 설치 페이지로 이동하지 않는다면 왼쪽 메뉴에서 전체 프로젝트를 선택한 다음 새로 생성한 프로젝트를 선택하세요.

프로젝트 액세스 키

이미 프로젝트 액세스 키를 발급받았다면 버튼 대신 발급받은 키가 표시됩니다.

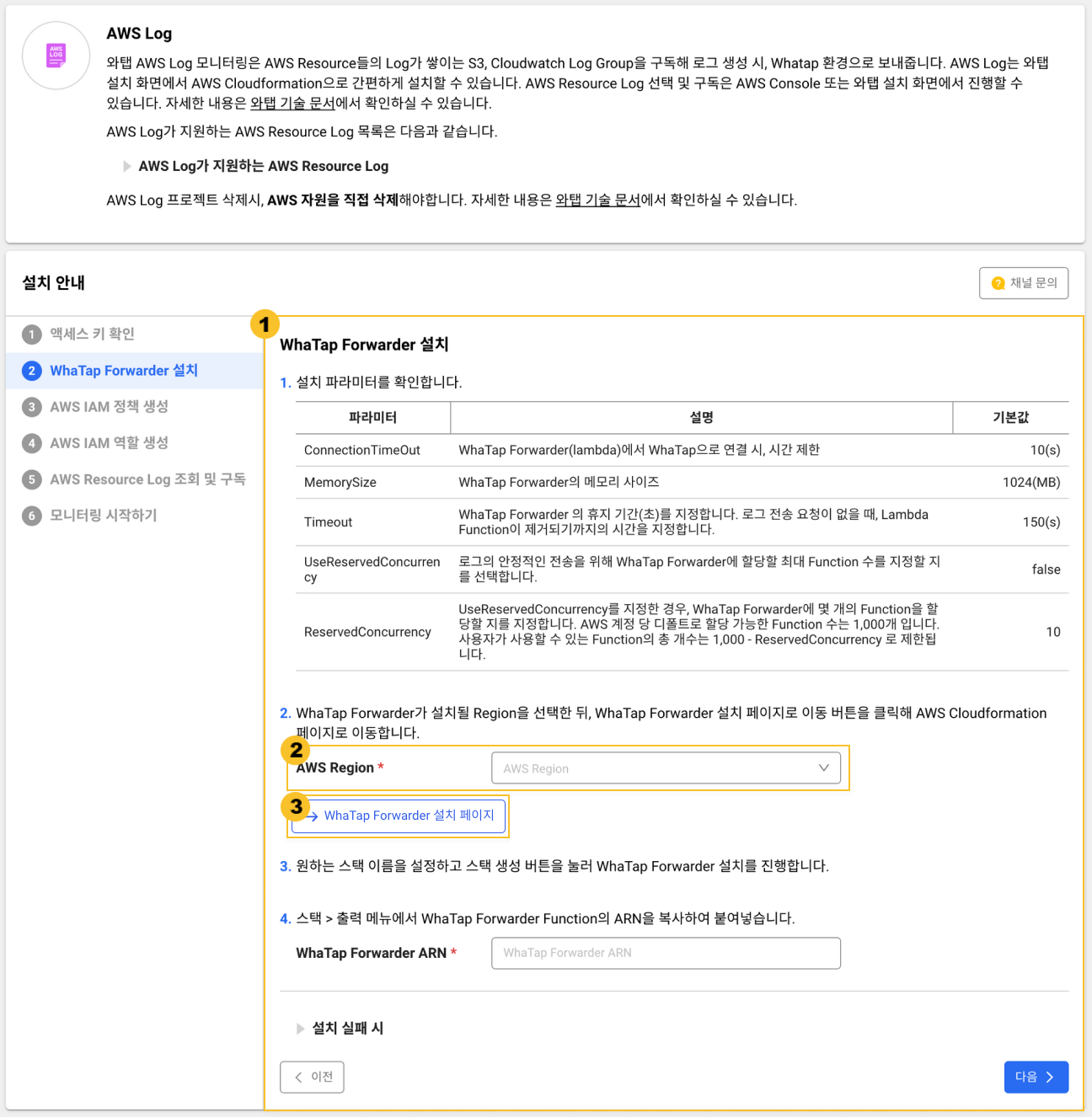

WhaTap Forwarder 설치

로그 전송용 WhaTap Forwarder를 AWS Lambda Function으로 설치합니다. AWS CloudFormation에서 설치를 진행합니다. 와탭 에이전트 설치 > 설치 안내 섹션의 WhaTap Forwarder 설치 탭을 참조하세요. 다음의 설치 입력 정보가 필요합니다.

-

AWS Region

WhaTap Forwarder를 설치하게 될 AWS Region을 선택하세요. 수집 대상 자원과 동일한 Region이어야 합니다.

-

CloudFormation Stack Name

WhaTap Forwarder의 설치 및 제거에 활용되는 CloudFormation Stack 이름을 지정합니다.

-

ConnectionTimeOut Second

기본값

10WhaTap Forwarder가 와탭 수집 서버에 접속 시 타임아웃 시간(초)을 지정합니다.

-

MemorySize Int

기본값

1024WhaTap Forwarder 의 메모리 할당 사이즈(MB)를 지정합니다.

-

Timeout Second

기본값

150WhaTap Forwarder 의 휴지 기간(초)를 지정합니다. 로그 전송 요청이 없을 때 Lambda Function이 제거되기까지의 시간을 지정합니다.

-

UseReservedConcurrency Boolean

기본값

false로그의 안정적인 전송을 위해 WhaTap Forwarder에 할당할 최대 Function 개수의 지정 여부를 설정합니다.

-

ReservedConcurrency Second

기본값

10UseReservedConcurrency의 값이true일 때 WhaTap Forwarder에 할당할 Function의 개수를 지정합니다. AWS 계정 당 디폴트로 할당 가능한 Function 수는 1,000개 입니다. 사용자가 사용할 수 있는 Function의 총 개수는 계정 당 총 할당 Function 개수(1,000)에서ReservedConcurrency설정 값을 뺀 것으로 제한됩니다. -

cloudfrontPrefix String

기본값

cloudfrontCloudFront에서 S3로 Log를 보낼 때 설정하는 접두사 값을 의미합니다.

CloudFormation Stack 설치

-

설치 안내 섹션의

WhaTap Forwarder 설치 탭에서

AWS Region을 선택하세요.

-

WhaTap Forwarder 설치 페이지 버튼을 선택해 CloudFormation 실행 페이지로 이동하세요.

-

CloudFormation 실행 페이지에서 설치 옵션을 지정하세요. 기본 파라미터는 입력되어있습니다.

-

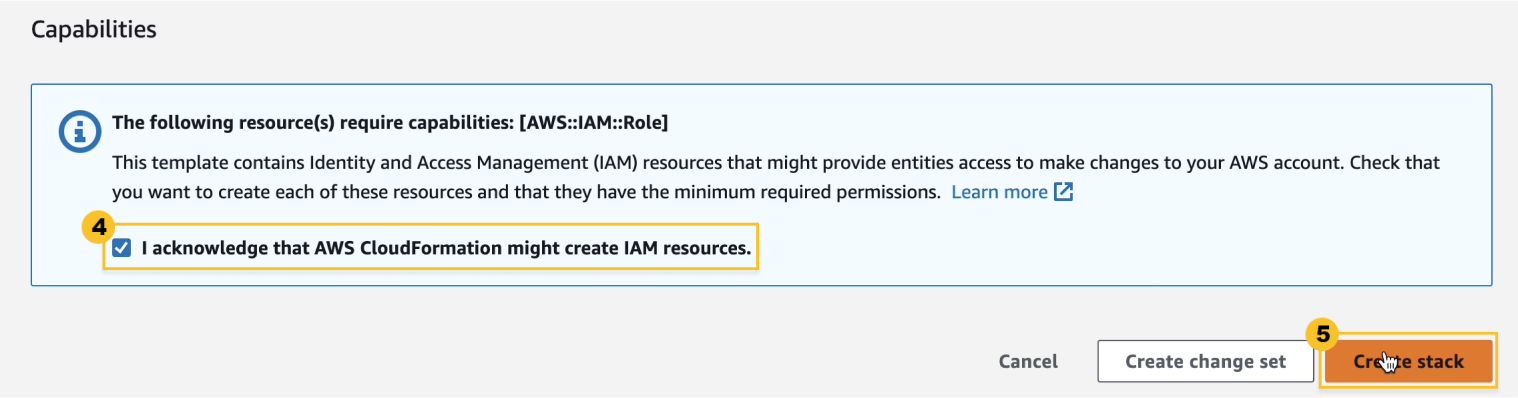

하단에서

승인 체크 후

Create stack 버튼을 선택하세요. 설치에 약 2분이 소요됩니다.

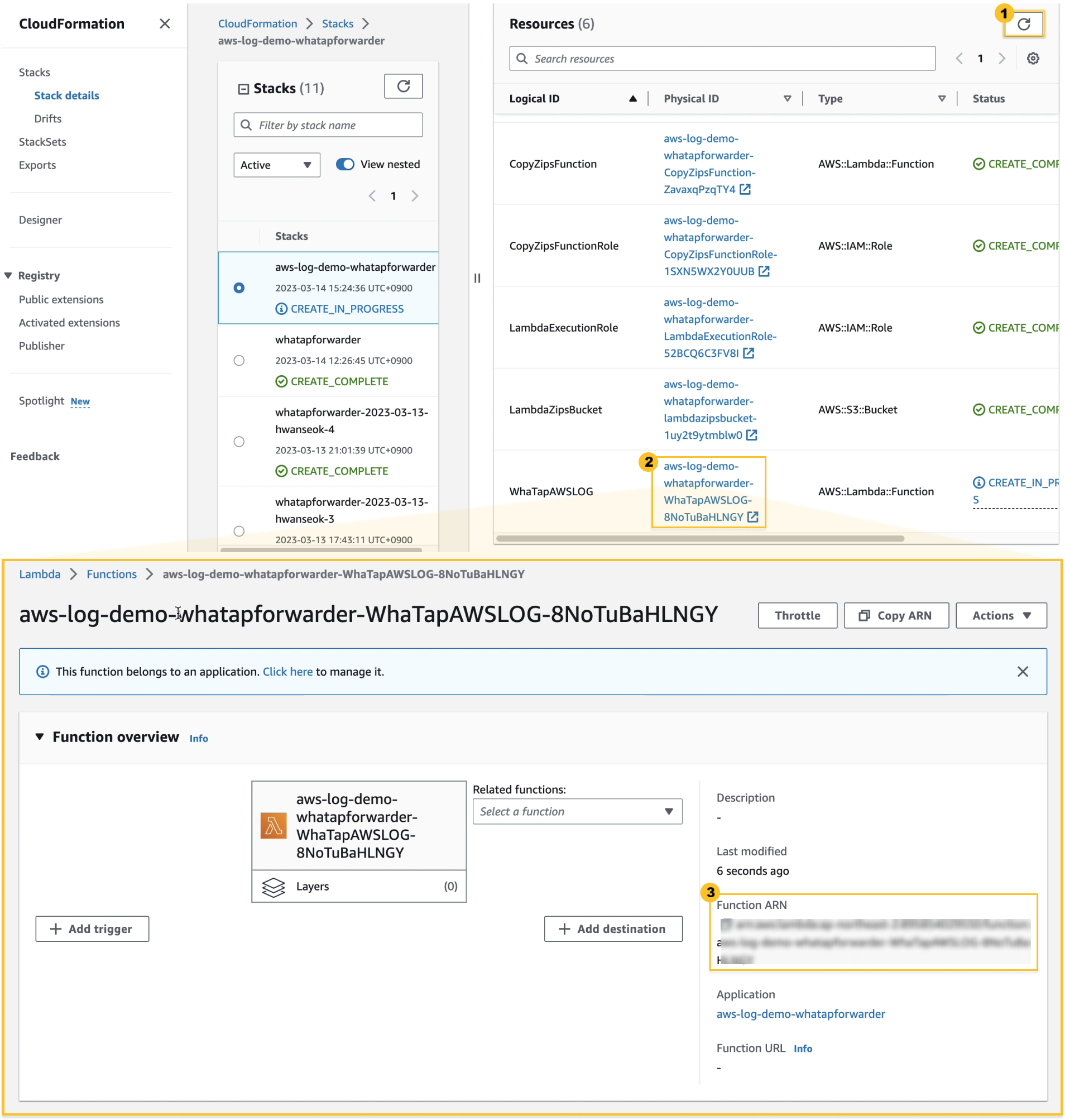

WhaTap Forwarder의 ARN 확보

-

상단 오른쪽의

갱신 버튼을 선택해 스택의 생성 진행 상태를 확인하세요.

노트스택 설치의 최종 단계인 WhaTapAWSLog 생성이 진행 중이라면 WhaTap Forwarder의 ARN을 확보할 수 있습니다.

-

Logical ID가 WhaTapAWSLOG로 지정된 자원의

Pyhsical ID를 선택해 WhaTap Forwarder의 상세 화면으로 이동하세요.

-

상세 화면 오른쪽의 Description 영역에서

Function ARN(WhaTap Forwarder ARN)을 확인할 수 있습니다.

-

다음 단계를 위해 복사하세요.

설치 실패 시 점검 사항

권한 설정

다음과 같은 에러 메시지 발생 시 권한 부여 여부를 확인하세요.

User {user name} is not authorized to perform

-

필요 권한

- CloudFormation 설치를 위한 정책

- AWS Log 코드를 가져오기 위한 정책

- AWS Log를 생성하고 필요한 권한을 부여하기 위한 정책

- AWS Log에 Policy를 생성하기 위한 정책

AWS Log Required roles{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:GetRole",

"iam:GetRolePolicy",

"iam:CreateRole",

"iam:PutRolePolicy",

"iam:PassRole",

"iam:AttachRolePolicy",

"cloudformation:ListStacks",

"cloudformation:DescribeStackResource",

"cloudformation:GetTemplateSummary",

"cloudformation:DescribeStacks",

"cloudformation:DescribeStackEvents",

"cloudformation:CreateStack",

"cloudformation:GetTemplate",

"cloudformation:ValidateTemplate",

"lambda:CreateFunction",

"lambda:InvokeFunction",

"lambda:GetFunction",

"lambda:AddPermission",

"s3:CreateBucket",

"s3:GetObject"

],

"Resource": "*"

}

]

}

스택 이름

다음과 같은 에러 메시지 발생 시 CloudFormation 스택 이름을 변경하세요.

Stack {stack name} already exists

AWS IAM 정책 및 역할 생성

WhaTap Forwarder가 사용자의 AWS 환경 자원 로그를 전송받으려면 IAM 정책과 IAM 역할이 필요합니다. 이전에 WhaTap Forwarder 설정용 IAM 정책과 IAM 역할을 생성한 적이 없다면 신규 생성하세요.

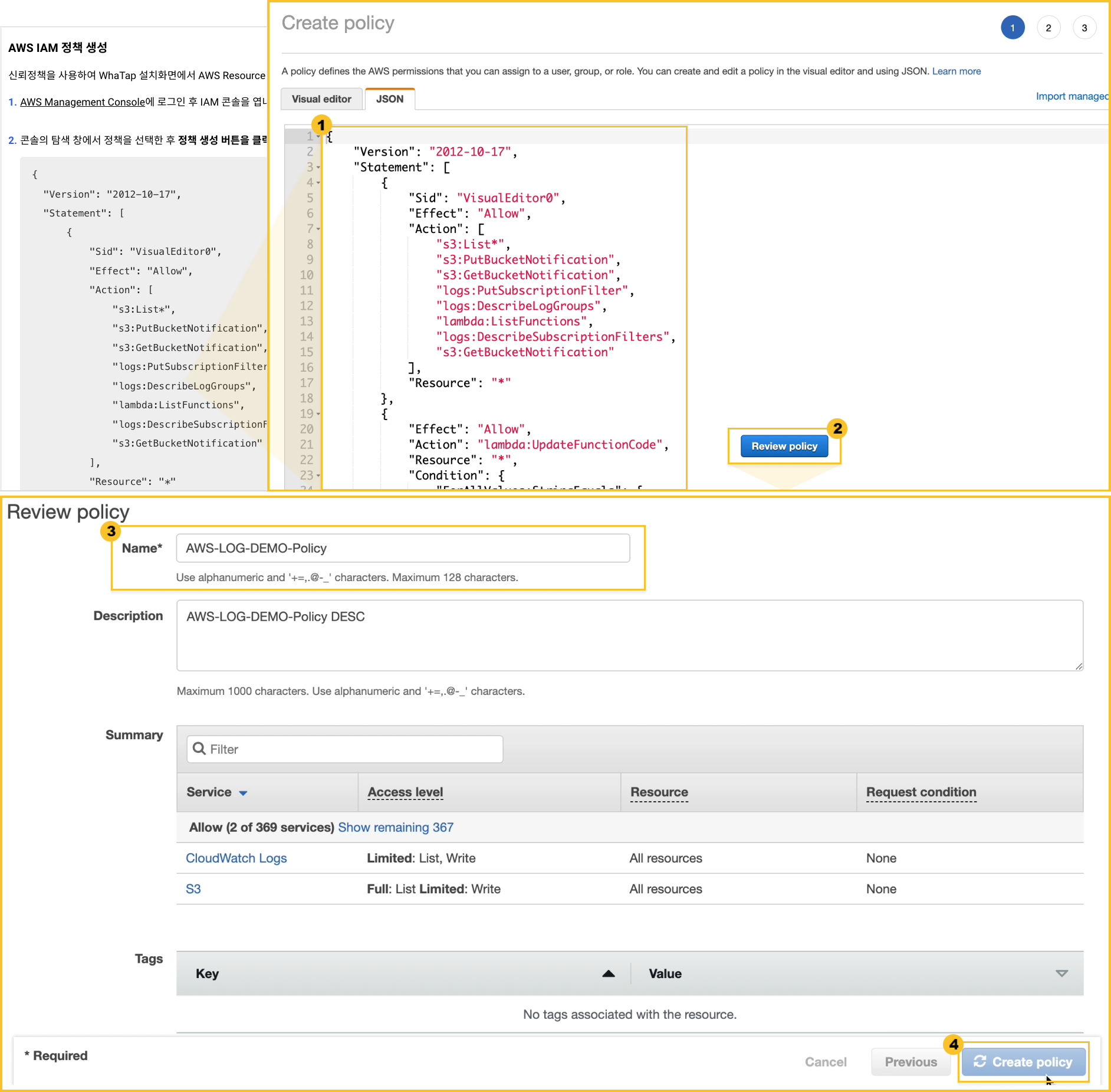

IAM 정책 생성

접근 대상 자원에 대한 허용 여부를 지정합니다. 와탭 에이전트 설치 > 설치 안내 섹션의 AWS IAM 정책 생성 탭을 참조해 진행하세요. 누락된 정책이 있으면 설정이 정상적으로 이루어지지 않습니다.

-

AWS Management Console에 로그인 후 IAM 콘솔을 여세요.

-

IAM 콘솔에서 Policy 탭을 선택하세요.

-

Create Policy 버튼을 선택하고 다음의 정책을 복사해

JSON 탭에 붙여넣기 하세요.

IAM policy{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"s3:List*",

"s3:PutBucketNotification",

"s3:GetBucketNotification",

"logs:PutSubscriptionFilter",

"logs:DescribeLogGroups",

"lambda:ListFunctions",

"logs:DescribeSubscriptionFilters",

"s3:GetBucketNotification"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": "lambda:UpdateFunctionCode",

"Resource": "*",

"Condition": {

"ForAllValues:StringEquals": {

"aws:TagKeys": "WhaTapForwarder"

}

}

},

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::whatapforwarder",

"arn:aws:s3:::whatapforwarder/whatap.zip"

]

}

]

} -

하단의

Review Policy 버튼을 선택하세요.

-

정책 이름을 지정하세요.

-

하단의

Create Policy 버튼을 선택하세요.

IAM 정책 내 권한

해당 IAM 정책에는 다음과 같은 권한이 지정되어 있습니다.

- S3 저장 목록 조회 권한

- S3 버킷에 오브젝트 탑재 시 통지 취득 권한

- CloudWatch Log 구독 필터 권한

- CloudWatch Log 그룹 조회 권한

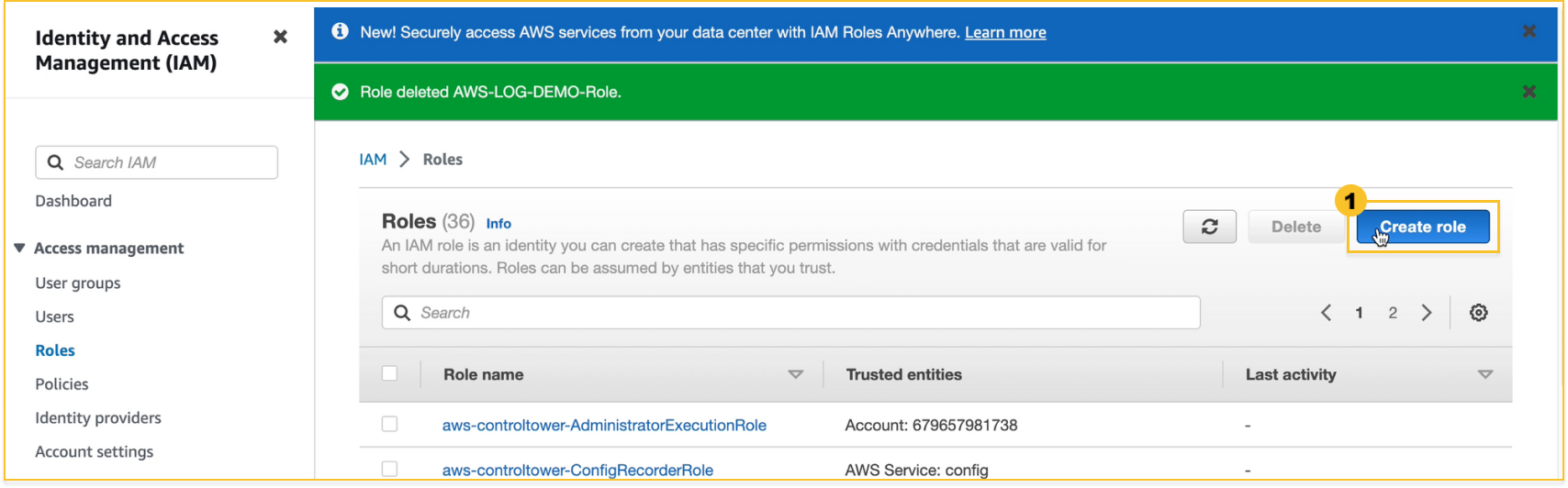

IAM 역할 생성

생성된 자원에 대한 권한을 어떤 AWS 계정에 허용할지 지정하고 직전에 생성한 IAM 정책을 매핑합니다. 와탭 에이전트 설치 > 설치 안내 섹션의 AWS IAM 역할 생성 탭을 참조해 진행하세요.

-

AWS Management Console에 로그인 후 IAM 콘솔을 여세요.

-

콘솔 탐색창에서 Roles을 선택한 후

Create role 버튼을 선택하세요.

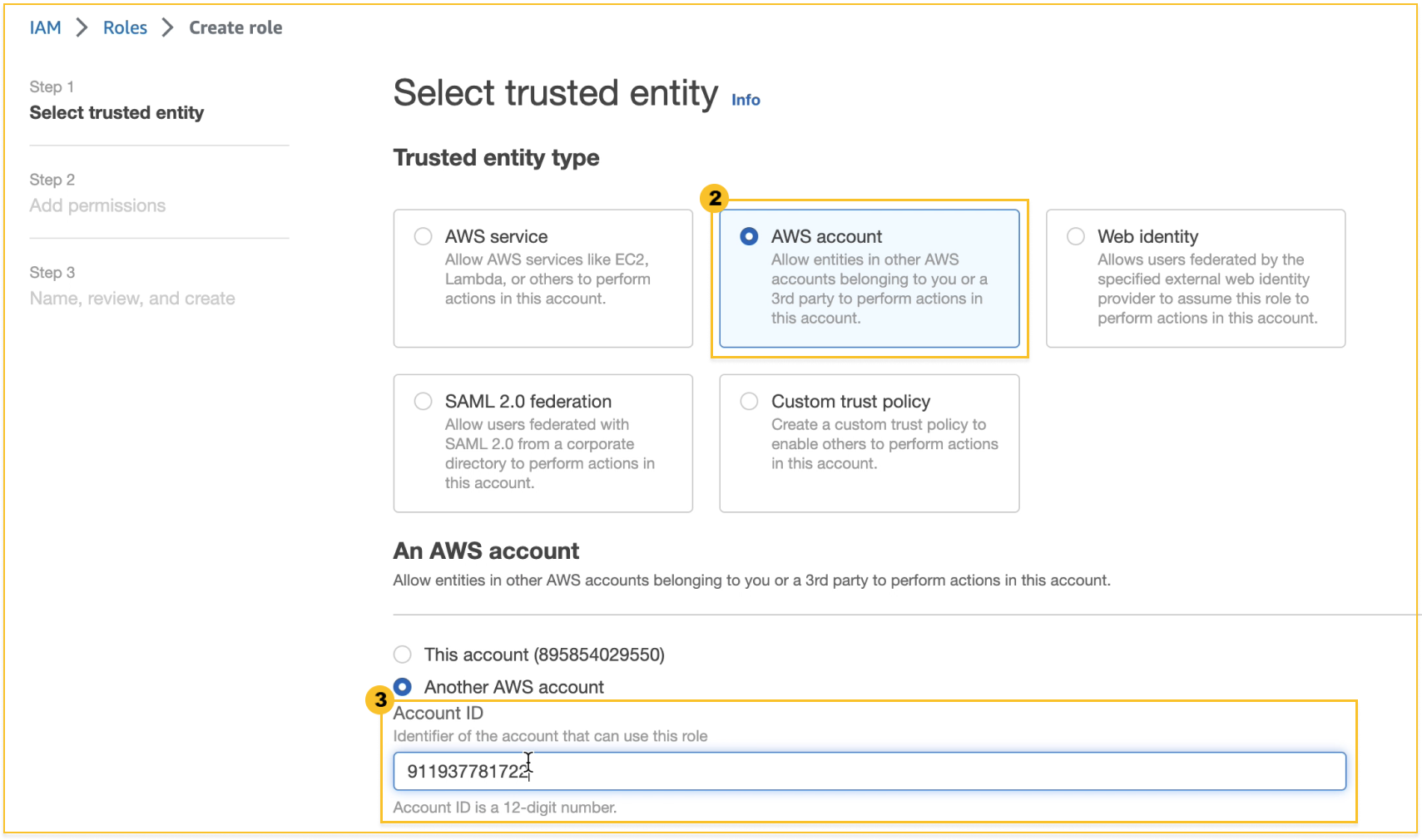

-

Select type of trusted entity에서

AWS account를 선택하고

Account ID에 와탭 계정(911937781722)을 입력하세요.

-

하단의 Next 버튼을 선택하세요.

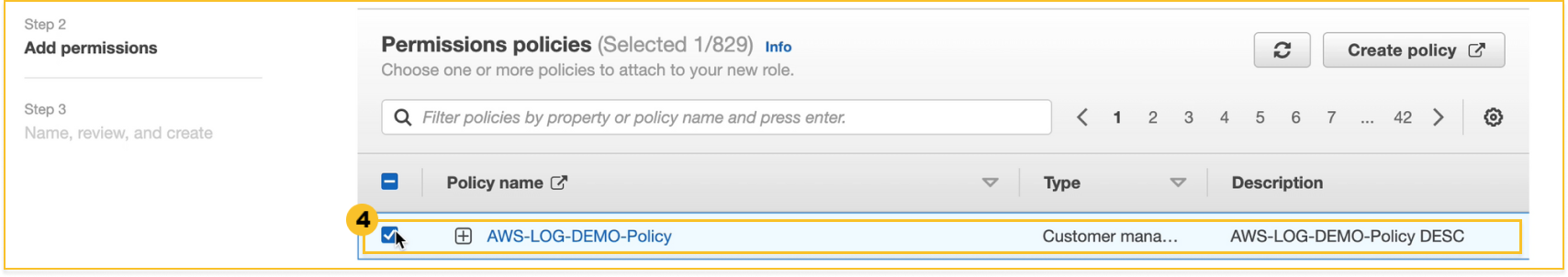

-

기존 단계에서 생성한

IAM 정책을 선택하세요.

-

하단의 Next 버튼을 선택하세요.

-

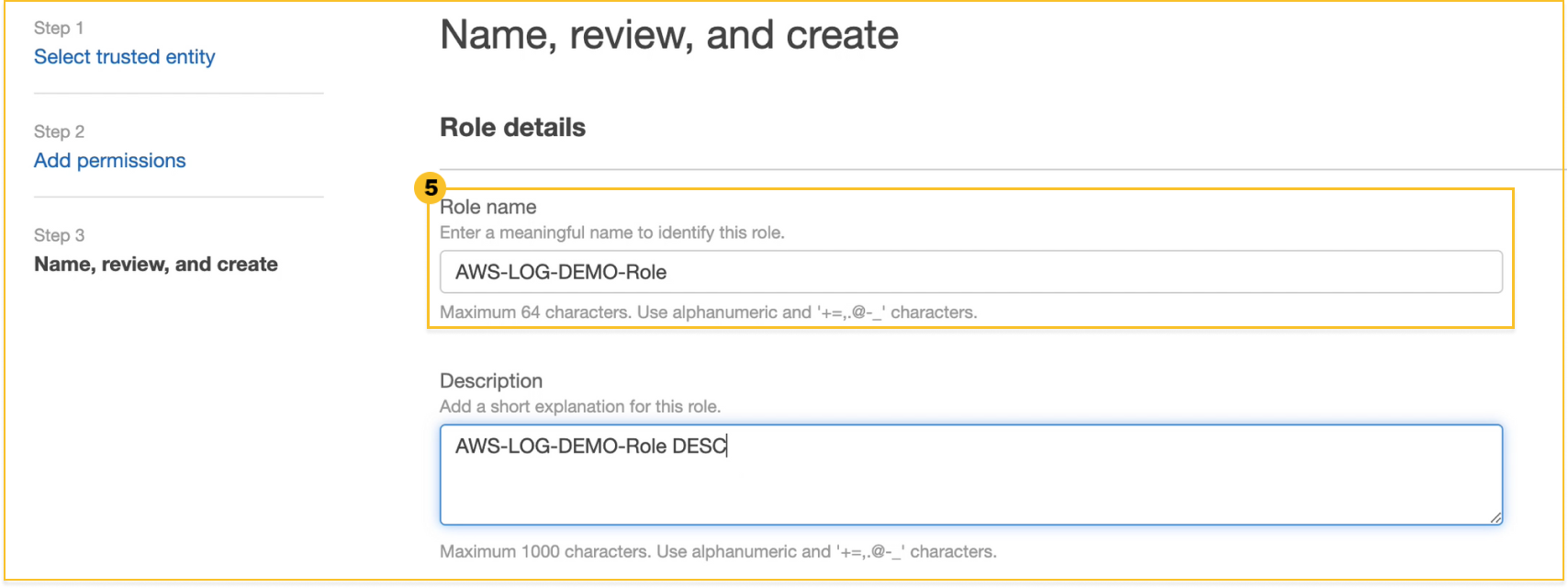

IAM 역할의

이름을 입력하세요.

-

Create Role을 버튼을 선택하세요.

-

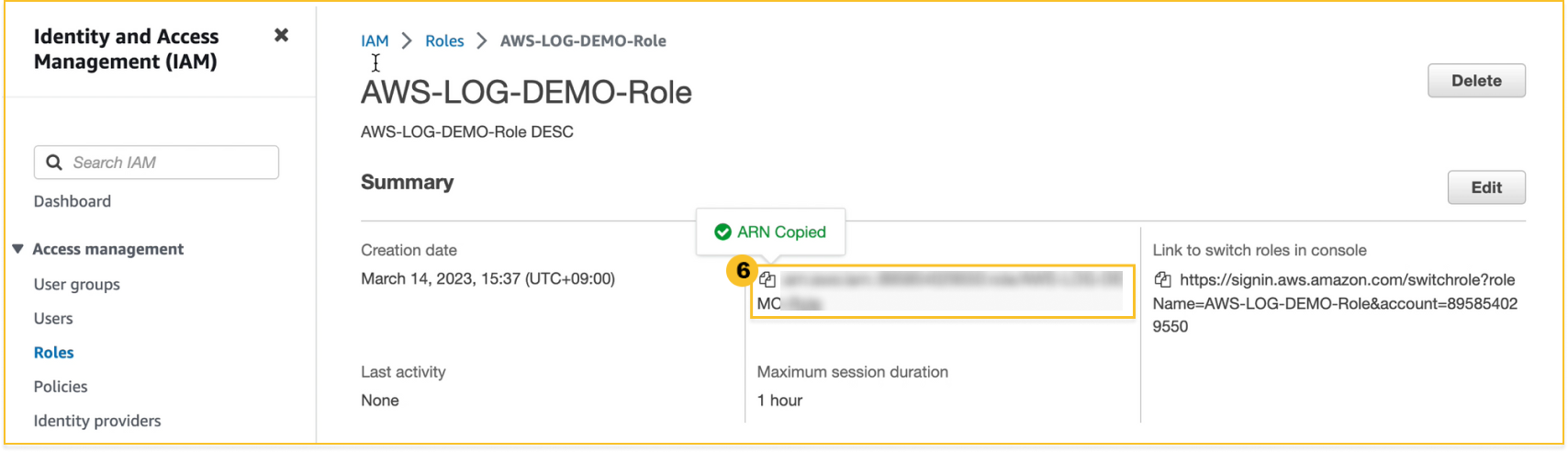

정보 탭에서 생성된

IAM Role ARN을 확인할 수 있습니다.

-

다음 단계를 위해 IAM Role ARN을 복사하세요.

AWS Log 구독

CloudWatch Log와 S3에 탑재되는 Archive Log를 구독할 수 있습니다.

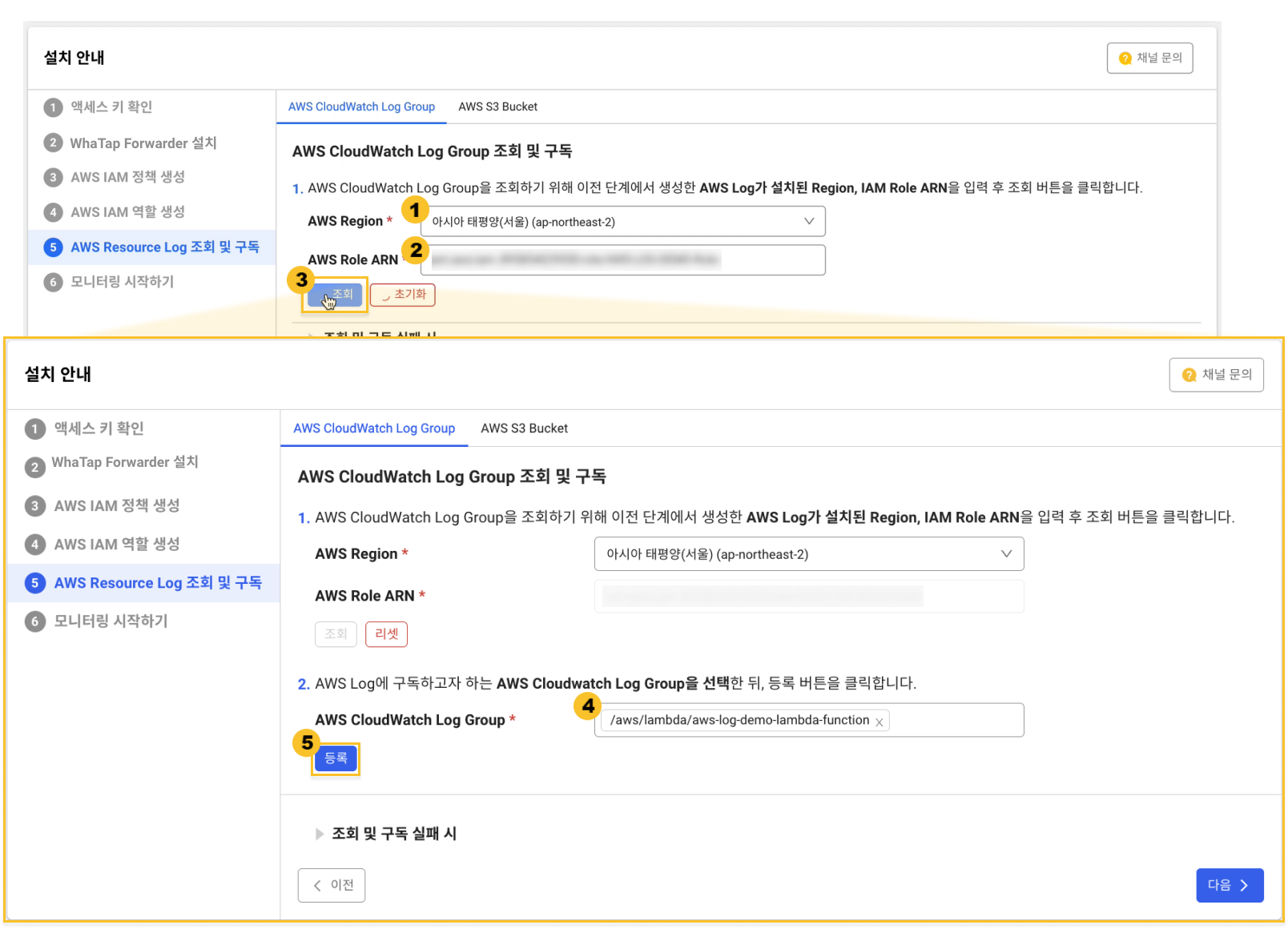

AWS CloudWatch Log 조회 및 구독

와탭 에이전트 설치 > 설치 안내 섹션의 AWS Resource Log 조회 및 구독 탭에서 상단의 AWS CloudWatch Log Group을 선택해 진행하세요.

-

AWS Log가 설치된

AWS Region을 선택하세요.

-

기존 단계에서 획득한 WhaTap Forwarder ARN을 복사 후

AWS IAM Role ARN에 붙여넣기 하세요.

-

조회 버튼을 선택해 구독할 수 있는 AWS 자원을 조회하세요.

-

조회된 자원 중

구독할 대상을 선택하세요.

-

등록 버튼을 선택하세요.

조회 및 구독 실패 시

- IAM Role Policy에 빠진 정책이 없는지 확인하세요.

- IAM Role 생성 과정에서 신뢰 정책을 정확하게 설정했는지 확인하세요.

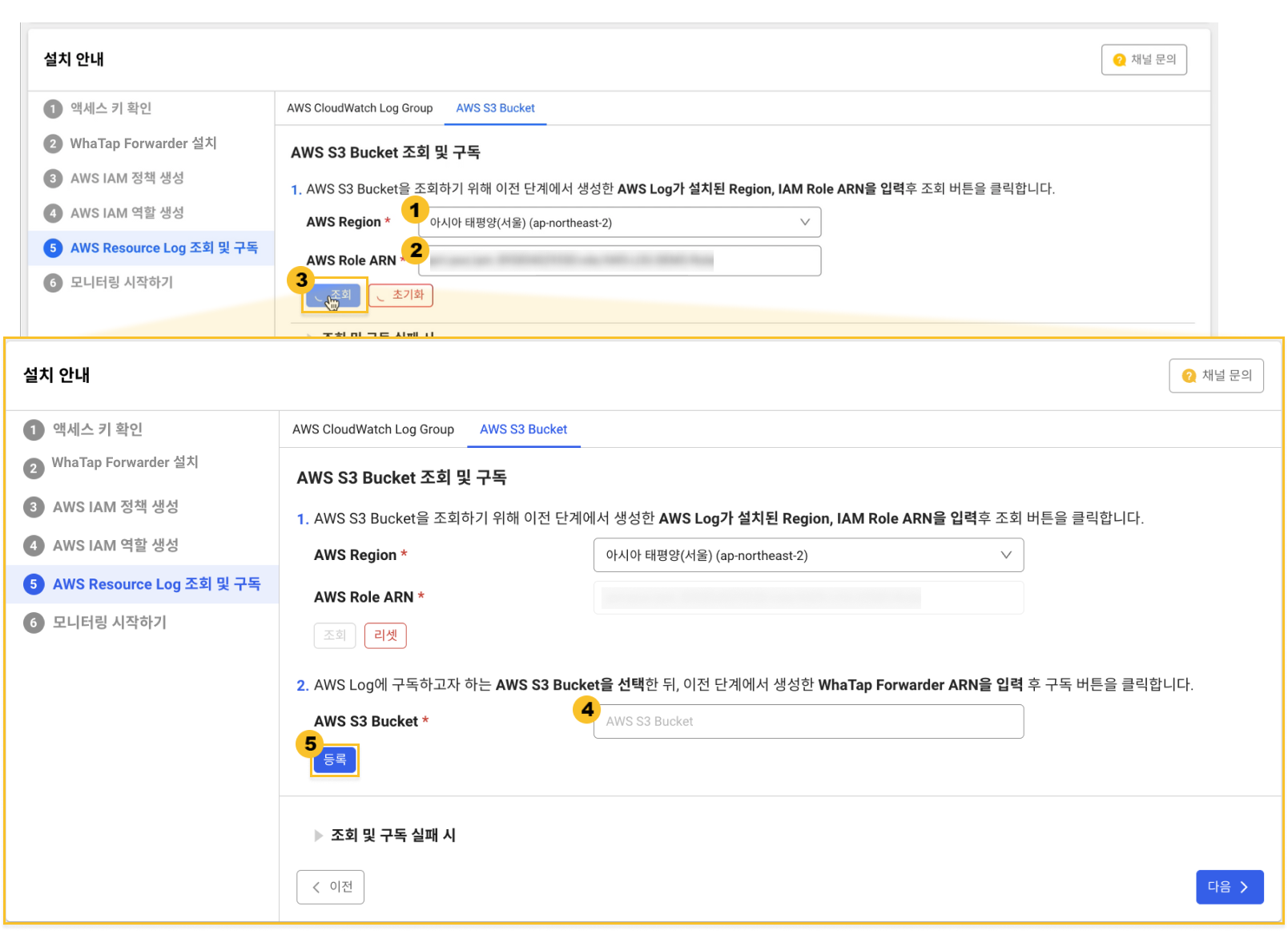

AWS S3 Bucket 구독

와탭 에이전트 설치 > 설치 안내 섹션의 AWS Resource Log 조회 및 구독 탭에서 상단의 AWS S3 Bucket을 선택해 진행하세요.

-

AWS Log가 설치된

AWS Region을 선택하세요.

-

기존 단계에서 획득한 WhaTap Forwarder ARN을 복사 후

AWS IAM Role ARN에 붙여넣기 하세요.

-

조회 버튼을 선택해 구독할 수 있는 AWS 자원을 조회하세요.

-

조회된 자원 중

구독할 대상을 선택하세요.

-

등록 버튼을 선택하세요.

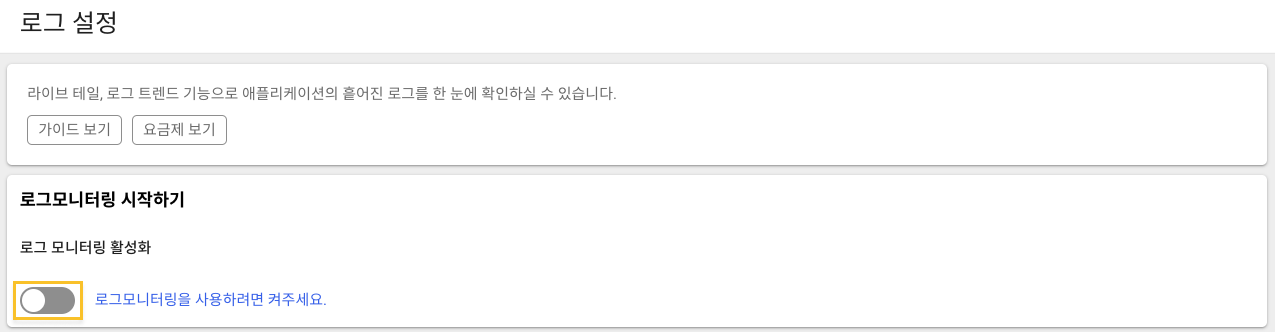

모니터링 시작하기

설치를 완료한 뒤 관리 > 로그 설정 메뉴로 이동하세요. 로그 모니터링 시작하기 섹션에서 로그 모니터링 서비스 활성화 토글 버튼을 선택해 AWS Log 모니터링을 시작하세요.

토글 버튼을 켜면 로그 모니터링이 활성화됩니다.

토글 버튼을 끄면 로그 모니터링이 비활성화됩니다. 로그를 더 이상 저장하지 않습니다.

모니터링이 활성화되면 대시보드 > 라이브 테일 메뉴에서 유입되는 로그의 출력을 확인할 수 있습니다.

프로젝트에 대한 수정 권한이 있는 경우에만 로그 모니터링을 활성화할 수 있습니다. 권한에 대한 자세한 내용은 다음 문서를 참조하세요.